Содержание

Как и где лучше хранить электронную подпись (ЭЦП)

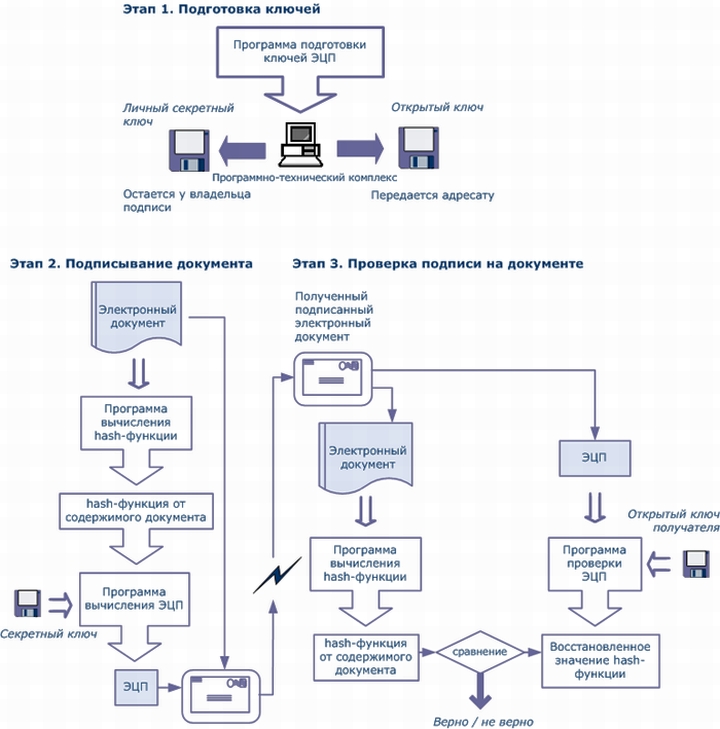

Простая и неквалифицированная электронная подпись (ЭП) могут храниться на любых носителях, так как в

Федеральном законе №63-ФЗ «Об электронной подписи» нет никаких указаний на этот счет. К вопросу хранения

квалифицированной ЭП нужно отнестись серьезнее. Эта подпись приравнена к собственноручной, она используется

в электронных торгах и при заключении важных сделок с контрагентами. Поэтому безопаснее хранить ее на

защищенном носителе, сертифицированном ФСБ.

Защищенные носители для квалифицированной электронной подписи

Токен (eToken, Рутокен и др.)

Надежный и удобный носитель в виде USB-брелока. Подходит для большинства применений, кроме ЕГАИС. С его помощью

можно отправить отчет в налоговую или Росстат, подписать договор и участвовать в электронных торгах.

Чтобы подписывать документы с помощью токена, на компьютер нужно установить средство криптографической

защиты информации (СКЗИ).

Токен со встроенным СКЗИ (Рутокен ЭЦП, Рутокен ЭЦП 2.

0, JaCarta PKI/ГОСТ/SE)

0, JaCarta PKI/ГОСТ/SE)

Носитель, который похож на обычный токен, но обладает встроенным СКЗИ. Используя электронную подпись на таком

носителе, вы сможете подписывать документы на любом компьютере без покупки дополнительного ПО. Рутокен ЭЦП

подходит для дистанционного банковского обслуживания, работы на госпорталах, сдачи отчетности и документооборота.

Он не предназначен для работы с торговыми площадками и ЕГАИС. Рутокен ЭЦП 2.0, как и JaCarta PKI/ГОСТ/SE,

используются только для работы с ЕГАИС.

Дополнительная защита электронной подписи

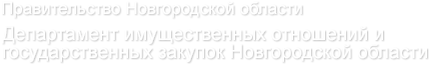

Доступ к подписи по пин-коду

На каждом съемном носителе электронной подписи установлен пин-код — комбинация символов, после ввода которой

вы получаете доступ к подписи. Вводится пин-код каждый раз при подписании документа или любом другом обращении

к ЭП. По умолчанию код стандартный, но вы можете убрать его совсем или поменять на свой. Мы подготовили

инструкцию по смене для Рутокен,

eToken,

JaCarta.

Если нужно, обратитесь в УЦ, и наш специалист поможет сменить пин-код.

Защита подписи от копирования

Ключи электронной подписи по умолчанию разрешено копировать на другие носители. Если хотите, вы можете включить

защиту от копирования. Для этого при оформлении заявки сообщите менеджеру, что вам нужен неэкспортируемый ключ

электронной подписи. В этом случае скопировать подпись с носителя будет невозможно, так как при любой попытке

экспорта файлов система будет выдавать ошибку.

Незащищенные носители для квалифицированной электронной подписи

Теоретически ЭП можно записать на любой съемный носитель. Но файлы на USB-диске, дискете или другом носителе

никак не защищены. Если злоумышленники их украдут и расшифруют, то смогут подписывать любые документы. Поэтому

мы не рекомендуем хранить файлы электронной подписи на подобных носителях.

Запись ЭП в реестр ноутбука — популярный, но тоже небезопасный вариант хранения подписи. Любой, кто получит

доступ к системе, сможет подписывать документы или создать копию ключа. Если понадобится переехать на другое

Если понадобится переехать на другое

рабочее место, то для переноса ключа электронной подписи понадобится помощь квалифицированного специалиста.

ЭП можно и вовсе потерять, если с компьютером что-то случится.

О чем нужно помнить при хранении квалифицированной ЭЦП

Один носитель — для одного сотрудника

Если записать ЭП разных сотрудников на один носитель, то нарушится конфиденциальность закрытых ключей.

И по закону все подписи будут считаться недействительными.

Нельзя передавать свою ЭП другому человеку

Электронная подпись — это аналог собственноручной. Она служит идентификатором владельца. Если отдать ЭП другому

человеку, а он подпишет документ, с которым вы не согласны, то оспорить это решение не удастся.

Нельзя хранить ЭП в открытом доступе

Квалифицированную электронную подпись нужно хранить в сейфе или другом защищенном месте. Носитель, который

просто лежит на столе, легко украсть, чтобы подписать пару «лишних» документов. А когда вы это заметите,

А когда вы это заметите,

то даже в суде не сможете доказать свою непричастность.

При смене реквизитов меняйте и ЭП

Компания изменила свое название, владелец ЭП уволился или поменял должность? Меняйте подпись. Не затягивайте

с этим, чтобы не столкнуться с пачкой платежек, подписанных неизвестно кем, и не нарушать п. 1 ст. 2 Федерального

закона №63-ФЗ «Об электронной подписи», требующий обеспечить точную идентификацию владельца ЭП. Для замены

электронной подписи обратитесь к менеджеру, который ее выдавал. Или свяжитесь с удостоверяющим центром «Тензор»

удобным для вас способом.

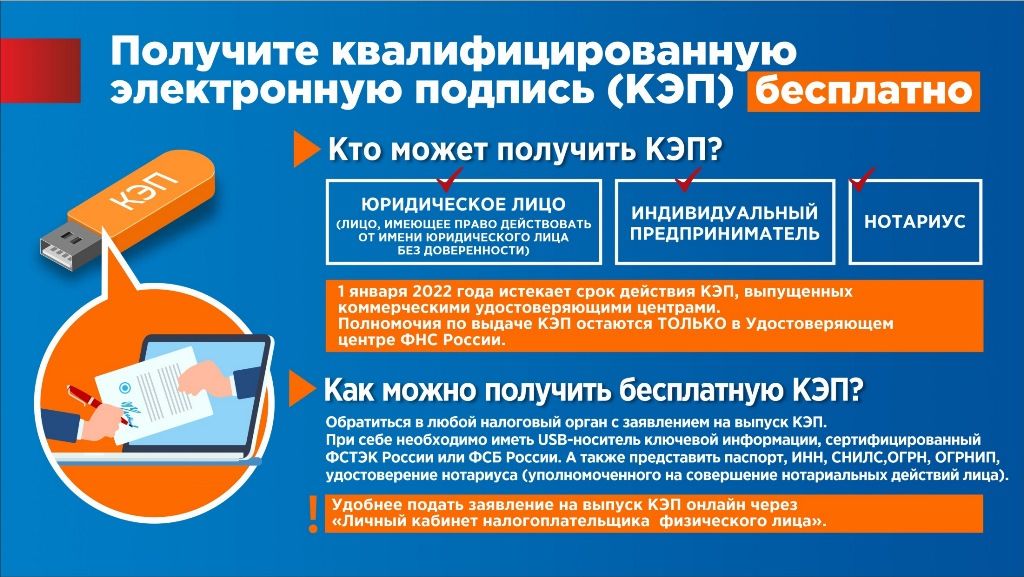

Вовремя продлевайте ЭП

Если не продлить электронную подпись, она станет недействительной. И вы не сможете подписать ни один электронный

документ, пока не получите новую ЭП в удостоверяющем центре. О том, как продлить электронную подпись, читайте

в нашей статье.

Защитите рабочее место

Антивирусное ПО защищает вас от любых неприятных сюрпризов. Вирусы способны имитировать поведение владельца

Вирусы способны имитировать поведение владельца

подписи, чтобы подписать несколько нужных злоумышленнику документов. И доказать, что подпись ставили не вы,

будет тяжело.

Не храните пароли на бумажках

Это правило — основа компьютерной безопасности. Оно относится не только к электронным подписям, но и ко всем

другим сферам. Пароль от токена, заботливо записанный на стикере возле компьютера, несказанно обрадует

злоумышленника.

УЦ Тензор — Контакты — г. Москва

- 77 Москва

- 78 Санкт-Петербург

- 01 Республика Адыгея

- 02 Республика Башкортостан

- 03 Республика Бурятия

- 04 Республика Алтай

- 05 Республика Дагестан

- 06 Республика Ингушетия

- 07 Респ.

Кабардино-Балкария

Кабардино-Балкария - 08 Республика Калмыкия

- 09 Респ. Карачаево-Черкессия

- 10 Республика Карелия

- 11 Республика Коми

- 12 Республика Марий Эл

- 13 Республика Мордовия

- 14 Республика Саха (Якутия)

- 15 Северная Осетия — Алания

- 16 Республика Татарстан

- 17 Республика Тыва

- 18 Республика Удмуртия

- 19 Республика Хакасия

- 20 Республика Чечня

- 21 Республика Чувашия

- 22 Алтайский край

- 23 Краснодарский край

- 24 Красноярский край

- 25 Приморский край

- 26 Ставропольский край

- 27 Хабаровский край

- 28 Амурская обл.

- 29 Архангельская обл.

- 30 Астраханская обл.

- 31 Белгородская обл.

- 32 Брянская обл.

- 33 Владимирская обл.

- 34 Волгоградская обл.

- 35 Вологодская обл.

- 36 Воронежская обл.

- 37 Ивановская обл.

- 38 Иркутская обл.

- 39 Калининградская обл.

- 40 Калужская обл.

- 41 Камчатский край

- 42 Кемеровская обл.

- 43 Кировская обл.

- 44 Костромская обл.

- 45 Курганская обл.

- 46 Курская обл.

- 47 Ленинградская обл.

- 48 Липецкая обл.

- 49 Магаданская обл.

- 50 Московская обл.

- 51 Мурманская обл.

- 52 Нижегородская обл.

- 53 Новгородская обл.

- 54 Новосибирская обл.

- 55 Омская обл.

- 56 Оренбургская обл.

- 57 Орловская обл.

- 58 Пензенская обл.

- 59 Пермский край

- 60 Псковская обл.

- 61 Ростовская обл.

- 62 Рязанская обл.

- 63 Самарская обл.

- 63 Тольятти

- 64 Саратовская обл.

- 65 Сахалинская обл.

- 66 Свердловская обл.

- 67 Смоленская обл.

- 68 Тамбовская обл.

- 69 Тверская обл.

- 70 Томская обл.

- 71 Тульская обл.

- 72 Тюменская обл.

- 73 Ульяновская обл.

- 74 Челябинская обл.

- 75 Забайкальский край

- 76 Ярославская обл.

- 79 Еврейская АО

- 83 Ненецкий АО

- 86 Ханты-Мансийский АО

- 87 Чукотский АО

- 89 Ямало-Ненецкий АО

- 90 Запорожская обл.

- 91 Республика Крым

- 92 Севастополь

- 93 Донецкая нар. респ.

- 94 Луганская нар. респ.

- 95 Херсонская обл.

Расшифровка протоколов IPSec (ISAKMP и ESP) с помощью Wireshark | Celal Dogan

IPSec — это группа протоколов, которые помогают нам шифровать трафик между двумя устройствами. Перед передачей данных между двумя устройствами создается туннель с помощью ISAKMP (Internet Security Association and Key Management Protocol), через который согласовываются параметры для ESP (Encapsulating Security Payload). Согласование IPsec ISAKMP выполняется в два этапа: основной режим (этап 1) и быстрый режим (этап 2). Предполагая, что мы хотели бы отправить данные от Site2 до Site1 с шифрованием IPSec.

Предполагая, что мы хотели бы отправить данные от Site2 до Site1 с шифрованием IPSec.

Топология сети

Первое, что нам нужно сделать, это сообщить Site1 (шлюзу), что мы хотим использовать ESP , aes256 и sha2–256 для шифрования и аутентификации. Поскольку мы не можем отправлять эту очень конфиденциальную информацию по сетевому соединению в виде открытого текста, для этой цели включается основной режим ISAKMP. В основном режиме создается зашифрованный туннель, затем в быстром режиме согласовываются параметры для ESP (aes256, sha2–256…). Вывод Wireshark показывает, что пакеты относятся к основному режиму и быстрому режиму, как показано ниже.

Основной и быстрый режимы ISAKMP

В этом письме мы расшифруем фазы ISAKMP (основной режим и быстрый режим), а также ESP.

К сожалению, с маршрутизаторами Cisco мы не можем получить такую информацию, как ключи шифрования и аутентификации. Для этой цели Strongswan является хорошей реализацией IPSec с открытым исходным кодом, которая предоставляет все необходимое. Как видно из топологии сети, между Strongswan и маршрутизатором Cisco (шлюзом) создается туннель IPSec. Мы установим Strongswan на Ubuntu с минимальной конфигурацией.

Для этой цели Strongswan является хорошей реализацией IPSec с открытым исходным кодом, которая предоставляет все необходимое. Как видно из топологии сети, между Strongswan и маршрутизатором Cisco (шлюзом) создается туннель IPSec. Мы установим Strongswan на Ubuntu с минимальной конфигурацией.

sudo apt install strongswan

Мы настраиваем Strongswan для параметров ISAKMP и ESP, добавляя директивы в файл /etc/ipsec.conf , как показано ниже. Кроме того, нам также необходимо включить отладку. Поскольку COOKIE инициатора (SPI инициатора) и ключ шифрования — это две части информации, необходимые для расшифровки туннеля ISAKMP, мы извлечем их из журналов отладки.

Простая конфигурация IPSec

После базовой настройки и включения отладки нам нужно указать путь к файлу журнала, настроив /etc/strongswan.conf , как показано ниже. Все журналы отладки, включая ключ шифрования ISAKMP, будут храниться в файле charon.log .

Путь к файлу журнала

Мы постараемся максимально упростить конфигурацию, поэтому будем использовать предварительную аутентификацию.

Предварительный ключ хранится в другом файле, мы настраиваем файл /etc/ipsec.secrets , как показано ниже.

Конфигурация предварительного общего ключа

Мы установили некоторые базовые конфигурации назначения IP-адресов и маршрутизации на клиенте Ubuntu (Strongswan) с учетом топологии сети.

sudo ifconfig ens41 192.168.10.1 netmask 255.255.255.0 up

sudo ifconfig ens39 192.168.30.1 netmask 255.255.255.0 up

sudo route add -net 1.1.1.1 netmask 255.255.255.255 gw 192.168.10.2

sudo route add -net 2.2. 2.2 маска сети 255.255.255.255 gw 192.168.30.2

sudo echo 1 > /proc/sys/net/ipv4/ip_forward

Сначала мы перезапускаем службу ipsec, применяя команду «sudo ipsec restart» , затем фильтруем журналы, как показано ниже.

Получение ICOOKIEПолучение ключа шифрования

Поскольку мы получили необходимую информацию, пришло время передать Wireshark эту информацию с Правка -> Настройки -> Протоколы -> ISAKMP -> Таблица расшифровки IKEv1: , как показано ниже.

Передача Wireshark ICOOKIE и ключа шифрования

После нажатия кнопки «ОК» мы сможем увидеть расшифрованный трафик и детали пакетов. До и после расшифровки выходных данных ISAKMP (быстрый и основной режимы), как показано ниже. Мы можем видеть SA (ассоциацию безопасности), обмен Диффи Хелмана и так далее.

Перед расшифровкой ISAKMP После расшифровки ISAKMP

В отличие от ICOOKIE и ключа шифрования ISAKMP, ключи, используемые для туннеля ESP, не хранятся в файле charon.log . Мы получим эту информацию, применив команду «ip xfrm state» , как показано ниже. SPI, ключи аутентификации и шифрования различны для каждого направления.

Получение ключей шифрования и аутентификации для ESP

И последнее, но не менее важное: мы предоставим эту информацию Wireshark через Edit -> Preferences -> Protocols -> ESP меню, как показано ниже.

Кормление Wireshark ключами и алгоритмами

После правильного заполнения меню Wireshark покажет нам полезную нагрузку открытым текстом. Вывод Wireshark до и после расшифровки показан ниже.

Вывод Wireshark до и после расшифровки показан ниже.

Перед расшифровкой пакетов ESPПосле расшифровки пакетов ESP

IPSEC и IKE

Как расшифровать пакеты IPSec (ISAKMP и ESP) — Wireshark

Расшифровать трафик RDP с помощью Wireshark и Frida

Wireshark: Практические примеры расшифровки SSL/TLS

Интернет-обмен ключами (IKE)

Как настроить VPN на основе IPsec с помощью Strongswan в Debian и Ubuntu

Тест ikev2/rw-cert

Как расшифровать IKEv1 и/или пакеты ESP?

Расшифровка IKEv1

Прежде всего: Wireshark 1.8.0 реализует только 3DES и DES для расшифровки IKEv1 (то же самое для версии 1.6.8).

См.: epan\dissectors\packet-isakmp.c: decrypt_payload()

Если вы хотите расшифровать любой другой алгоритм, диссектор должен быть расширен (Добровольцы приветствуются!). Вы можете подать запрос на улучшение на https://bugs.wireshark.org, возможно, со ссылкой на этот вопрос.

Чтобы получить требуемые параметры IKEv1 для диссектора ( COOKIE инициатора и Ключ шифрования ), вам потребуются выходные данные отладки от реализации IPSEC.

Я тестировал с strongSwan 4.4 в Linux и с этим файлом захвата (с файлом захвата и данными, представленными в этом ответе, вы можете попробовать сами). Чтобы получить значение «enc key» в журнале, вам нужен как минимум этот параметр отладки: --debug-crypt .

Найдите ICOOKIE и ключ enc в журнале отладки Pluto.

gw205:/# ps auxww | грэп плутон корень 24522 0,0 0,3 12572 3488 ? СС 15:46 00:00 /usr/libexec/ipsec/pluto --nofork --debug-raw --debug-crypt --debug-parsing --debug-emitting --debug-control --nocrsend --nat_traversal - -keep_alive 60журнал отладки ipsec strongSwan:

2012:07:23-16:40:04 gw205 плутон[24522]: | 2012:07:23-16:40:04 gw205 плутон[24522]: | *получил ударное сообщение 2012:07:23-16:40:04 gw205 плутон[24522]: | создание объекта состояния № 12 по адресу 0x9фд77а8 2012:07:23-16:40:04 gw205 плутон[24522]: | ИКУКИ: c6 d1 45 92 85 15 0c 7e 2012:07:23-16:40:04 gw205 плутон[24522]: | RCOOKIE: 00 00 00 00 00 00 00 00 2012:07:23-16:40:04 gw205 плутон[24522]: | пэр: c0 a8 8c c8 2012:07:23-16:40:04 gw205 плутон[24522]: | запись хэша состояния 22

2012:07:23-16:40:14 gw205 плутон[24522]: | Skeyid_e: b0 16 81 21 5f 16 20 23 03 18 6d 28 14 dc 56 86 2012:07:23-16:40:14 gw205 плутон[24522]: | ок 5а 47 33 2012:07:23-16:40:14 gw205 плутон[24522]: | доп ключ: 44 9д 82 9д а9 66 d4 21 сб сб 86 сб 7а d9 2д 86 2012:07:23-16:40:14 gw205 плутон[24522]: | 5а ба б1 5б аа 5в 67 2а 2012:07:23-16:40:14 gw205 плутон[24522]: | IV: dc f8 5e 03 f2 76 ab b9 89 e6 ae ff 46 a9 58 16 2012:07:23-16:40:14 gw205 плутон[24522]: | f4 96 86 25

ПОДСКАЗКА: Если вы используете любую другую реализацию IPSEC, прочтите руководство, как получить эту информацию.

Извлечь значения ICOOKIE и ‘enc key’ БЕЗ пробелов. ПОДСКАЗКА: Ключ enc занимает две строки!!

ICOOKIE: c6d1459285150c7e

Enc Key: 449e829ea966d421fbcb86bd7ad92e865abab15baa5c672a

Use those values for

Edit -> Preferences -> Protocols -> ISAKMP -> IKEv1 Decryption Table:

Тестовый файл: ipsec.pcap

Результат без расшифровки :

Результат с расшифровкой :

Расшифровка ESP

Чтобы расшифровать пакеты ESP с помощью Wireshark 1.8.0, вам снова потребуется вывод отладки из реализации IPSEC. Для Linux и strongSwan вы получите эту информацию с помощью этой команды:

ip xfrm state

Вывод:

gw205:/ # ip xfrm state источник 192.168.140.200 дст 192.168.140.205 proto esp spi 0x0879355b требуется туннель режима 16421 окно воспроизведения 32 флаг noecn nopmtudisc af-unspec авторизация hmac(sha1) 0xb8dd42a1c505bed19c2bf23cef00e5d8223c2a5b enc cbc(des3_ede) 0xae76ea430b10c72c882c4aeab2283444c54f913d87f5e109 источник 192.168.140.205 дст 192.168.140.200 proto esp spi 0x1c0d7b38 reqid 16421 режим туннеля окно воспроизведения 32 флаг noecn nopmtudisc af-unspec аутентификация hmac(sha1) 0xc364660133b04a4f20e52000dbe4a6ba154c09c1 enc cbc(des3_ede) 0x39e87c9ca500616b36f2f0d3c7fb688621d7bbf31414abbd

Используйте эти значения для параметров диссектора ESP, как показано на следующих снимках экрана. ПОДСКАЗКА: Не добавляйте пробел в конце любого параметра (SPI, ключ и т. д.), так как в этом случае расшифровка работать не будет.

Сначала включите расшифровку ESP.

Правка -> Настройки -> Протоколы -> ESP -> Попытка обнаружения/декодирования зашифрованных полезных данных ESP

Затем добавьте два SA ESP (по одному для каждого направления!)

9

2

2

Если параметры совпадают с данными файла захвата, Wireshark сможет анализировать пакеты ESP.

Кабардино-Балкария

Кабардино-Балкария

168.140.200 дст 192.168.140.205

proto esp spi 0x0879355b требуется туннель режима 16421

окно воспроизведения 32 флаг noecn nopmtudisc af-unspec

авторизация hmac(sha1) 0xb8dd42a1c505bed19c2bf23cef00e5d8223c2a5b

enc cbc(des3_ede) 0xae76ea430b10c72c882c4aeab2283444c54f913d87f5e109

источник 192.168.140.205 дст 192.168.140.200

proto esp spi 0x1c0d7b38 reqid 16421 режим туннеля

окно воспроизведения 32 флаг noecn nopmtudisc af-unspec

аутентификация hmac(sha1) 0xc364660133b04a4f20e52000dbe4a6ba154c09c1

enc cbc(des3_ede) 0x39e87c9ca500616b36f2f0d3c7fb688621d7bbf31414abbd

168.140.200 дст 192.168.140.205

proto esp spi 0x0879355b требуется туннель режима 16421

окно воспроизведения 32 флаг noecn nopmtudisc af-unspec

авторизация hmac(sha1) 0xb8dd42a1c505bed19c2bf23cef00e5d8223c2a5b

enc cbc(des3_ede) 0xae76ea430b10c72c882c4aeab2283444c54f913d87f5e109

источник 192.168.140.205 дст 192.168.140.200

proto esp spi 0x1c0d7b38 reqid 16421 режим туннеля

окно воспроизведения 32 флаг noecn nopmtudisc af-unspec

аутентификация hmac(sha1) 0xc364660133b04a4f20e52000dbe4a6ba154c09c1

enc cbc(des3_ede) 0x39e87c9ca500616b36f2f0d3c7fb688621d7bbf31414abbd