Содержание

Что такое удостоверяющий центр: задачи и ответственность

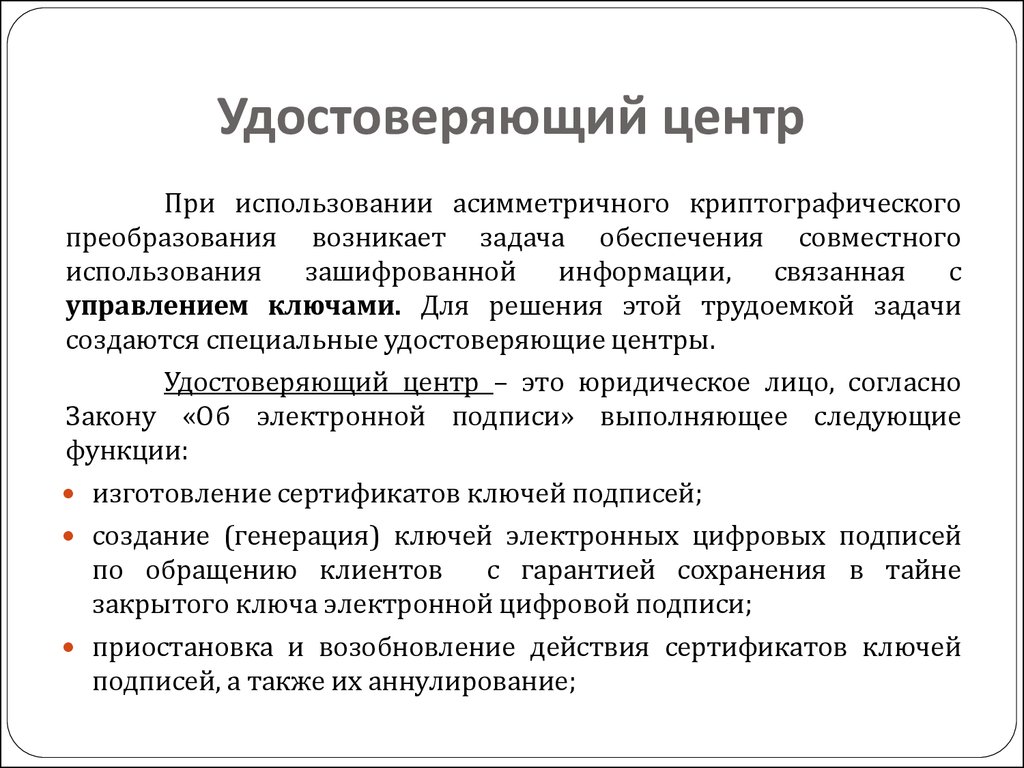

Удостоверяющим центром (УЦ) может быть юридическое лицо или индивидуальный предприниматель, обеспечивающие создание, выдачу и обслуживание сертификатов электронной подписи, а также выполняющие другие функции, предписанные Федеральным законом 06.04.2011 №63-ФЗ «Об электронной подписи».

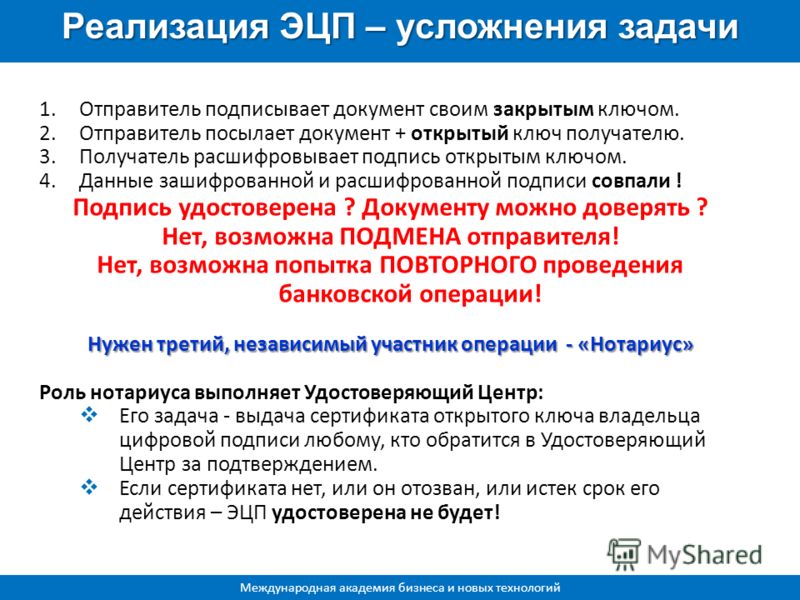

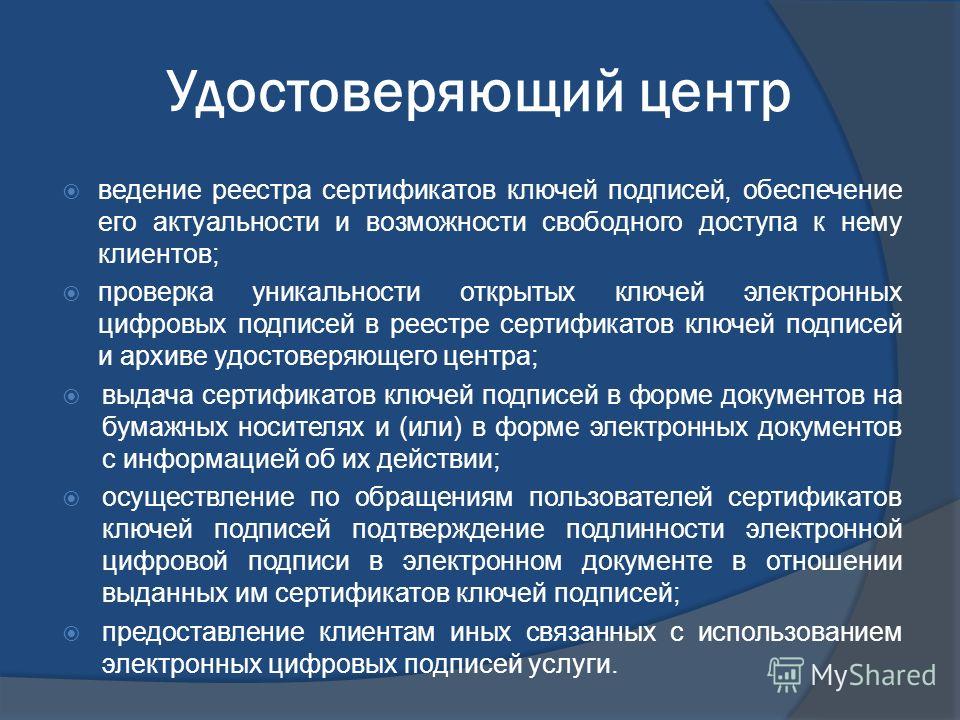

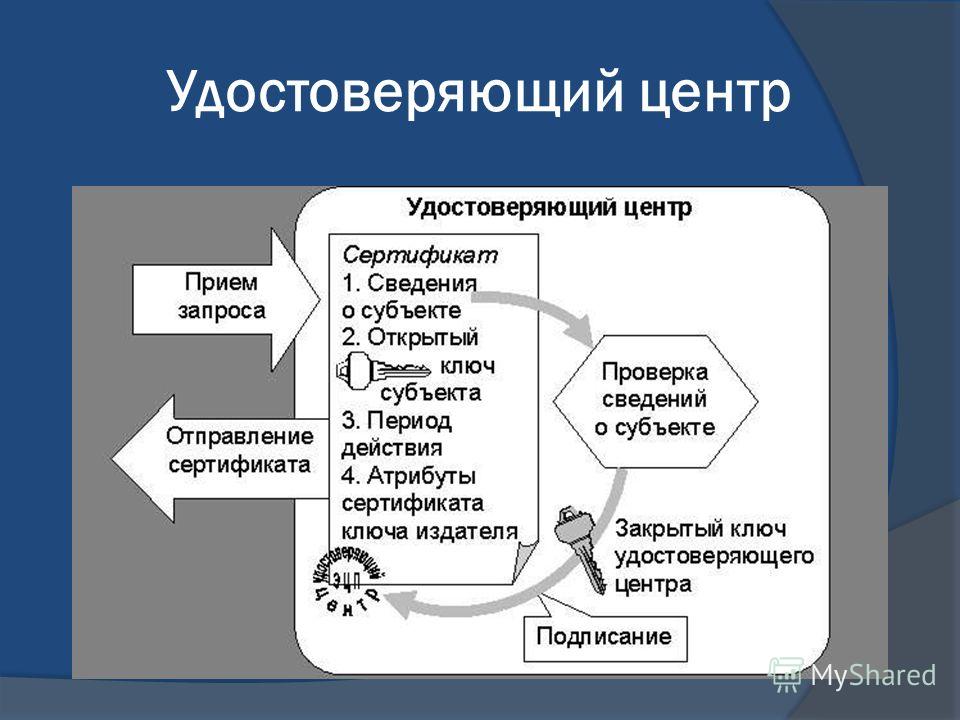

Основная задача УЦ заключается в создании и выдаче сертификатов, подтверждающих, что электронная подпись (ЭЦП) принадлежит именно владельцу. Удостоверяющий центр несет финансовую и административную ответственность за достоверность сертификата.

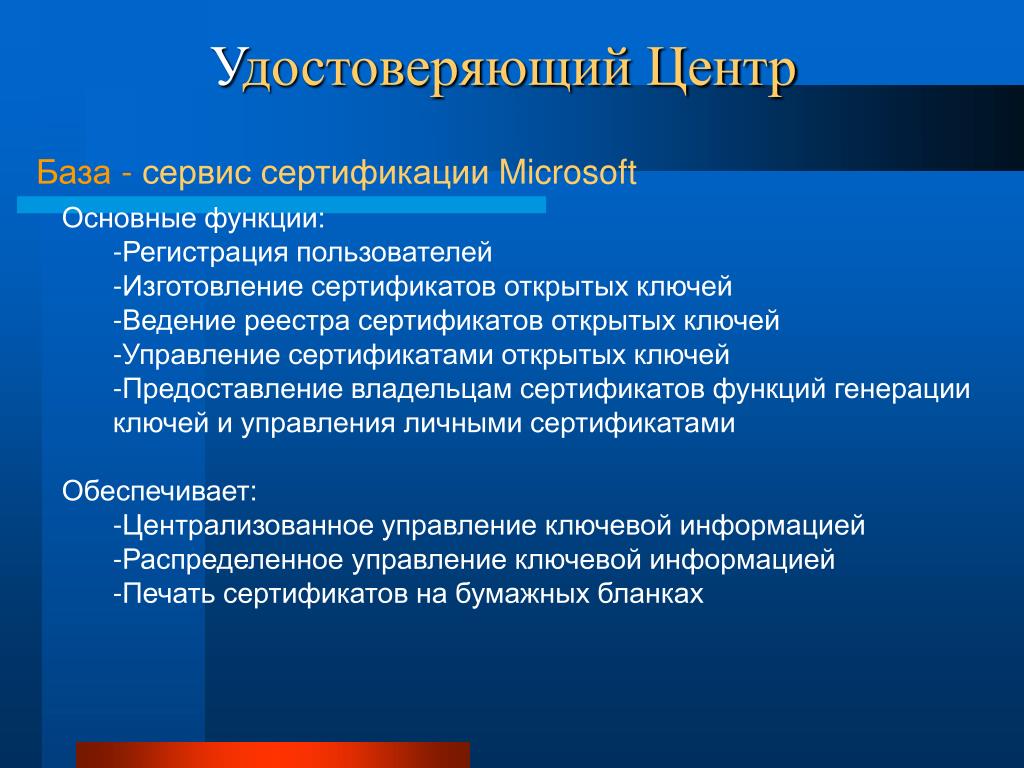

К прочим функциям удостоверяющего центра относятся выдача средств электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи, ведение реестра выданных и аннулированных ключей проверки электронной подписи.

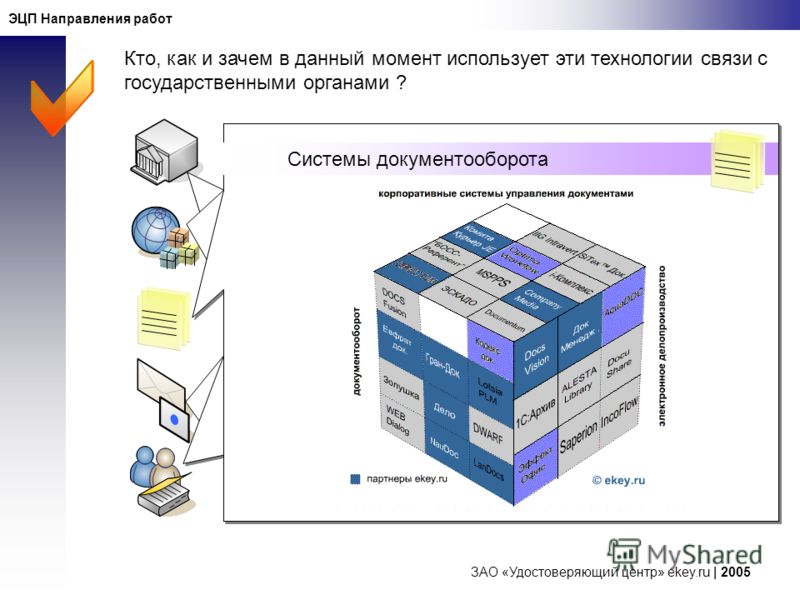

Помимо этого, крупные удостоверяющие центры часто предоставляют клиентам дополнительные услуги, связанные с применением электронной подписи. Например, аккредитованный удостоверяющий центр «Инфотекс Интернет Траст» также является оператором электронного документооборота и сдачи электронной отчётности, оказывает услуги технической поддержки, необходимой в процессе установки и использования сертификатов и взаимодействия с информационными системами, создаёт современные решения для применения мобильной электронной подписи.

Какие сертификаты выпускает удостоверяющий центр

Электронная подпись бывает простой, усиленной неквалифицированной и усиленной квалифицированной.

Для получения простой ЭЦП не нужно обращаться в УЦ, потому что для её создания не используются криптографические механизмы.

Удостоверяющие центры выдают усиленную неквалифицированную (НЭП) и усиленную квалифицированную (КЭП) электронную подпись, которые создаются методом криптографического преобразования информации.

НЭП и КЭП имеют наивысшую степень защиты и достоверности информации. Но только КЭП признается юридически равнозначной обычной подписи на бумаге от руки без необходимости заключения дополнительных соглашений между участниками электронного взаимодействия.

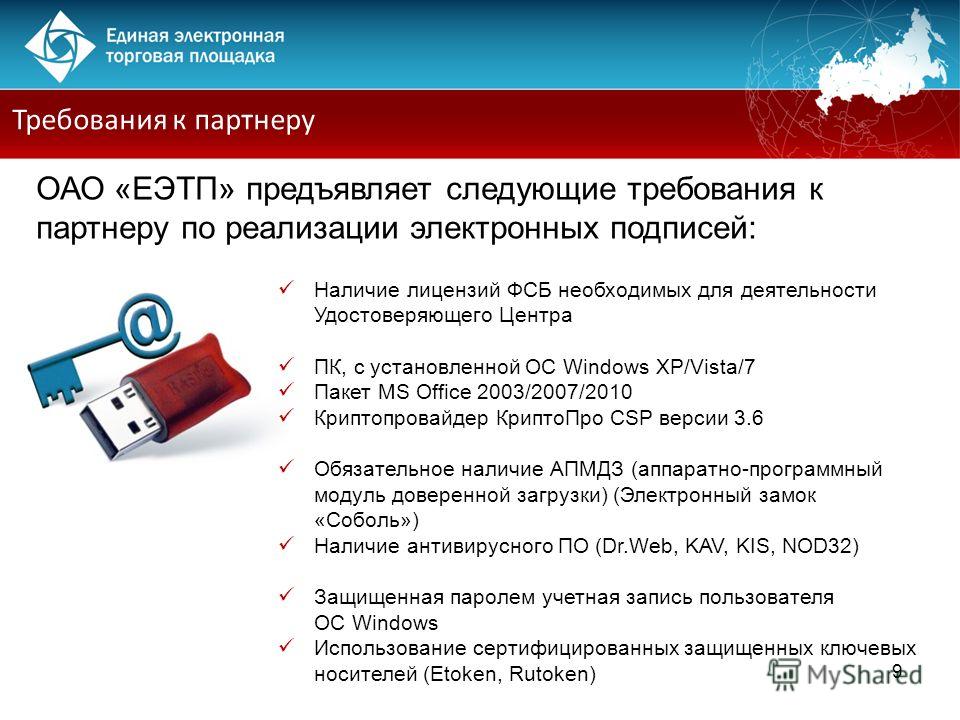

Квалифицированный сертификат и ключи ЭЦП создаются при помощи сертифицированных ФСБ России криптографических средств, поэтому получить квалифицированный сертификат электронной подписи можно только у владельцев таких программно-аппаратных комплексов — аккредитованных удостоверяющих центров.

Требования к УЦ

Чтобы иметь право на выпуск квалифицированных сертификатов, УЦ должен быть аккредитован Минкомсвязью РФ. Наличие аккредитации уполномоченного федерального органа говорит о легальности выдачи такими удостоверяющими центрами квалифицированных сертификатов электронной подписи.

УЦ получает аккредитацию Минкомсвязи, если соответствует определённым условиям, одно из которых заключается в том, что средства криптографического преобразования информации, которые он использует для создания сертификатов ЭЦП, должны иметь подтверждение соответствия требованиям федерального органа исполнительной власти в области обеспечения безопасности.

Требования к аккредитованным удостоверяющим центрам регламентируются приказом Министерства связи и массовых коммуникаций Российской Федерации от 23 ноября 2011 года №320 «Об аккредитации удостоверяющих центров».

«Инфотекс Интернет Траст» — один из крупнейших аккредитованных Минкомсвязью УЦ России, деятельность которого регламентирована требованиями Федерального закона «Об электронной подписи» от 06. 04.2011.

04.2011.

Как получить электронную подпись в 2022 году

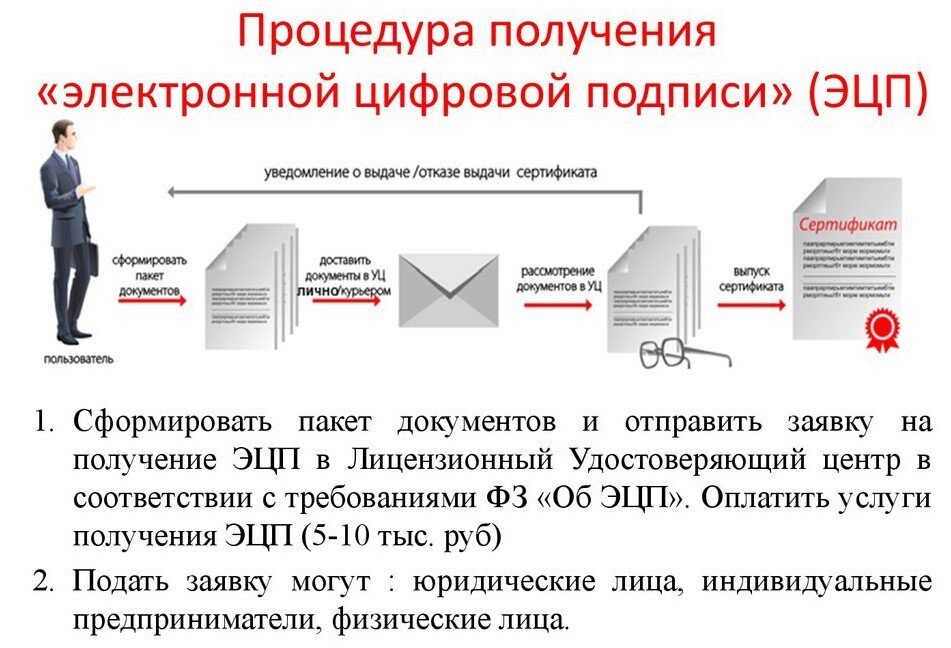

В результате изменений в законодательстве с начала января 2022 года индивидуальные предприниматели, частные нотариусы и руководители юридических лиц должны получать сертификаты электронной подписи в Удостоверяющем центре ФНС при личном обращении в организацию.

Работники компаний и индивидуальных предпринимателей могут по-прежнему обращаться в коммерческие аккредитованные удостоверяющие центры за сертификатами ЭЦП, но полученные сертификаты будут действительны только до конца 2022 года. С 1 марта указанные выше категории клиентов могут получить в аккредитованном удостоверяющем центре сертификат физического лица, предъявив для его получения электронную доверенность. В дальнейшем планируется использовать именно такой порядок получения сертификатов сотрудниками юридических лиц и ИП.

Аккредитованный удостоверяющий центр «Инфотекс Интернет Траст» работает в соответствии с новыми требованиями законодательства. Мы создаём, выдаём и обслуживаем сертификаты ключей электронной подписи для всех доступных коммерческим УЦ категорий заявителей. У нас вы можете приобрести квалифицированную ЭЦП для государственных порталов, электронных торговых площадок и систем электронного документооборота, а также заказать услуги технического обслуживания сертификатов, полученных в УЦ ФНС.

У нас вы можете приобрести квалифицированную ЭЦП для государственных порталов, электронных торговых площадок и систем электронного документооборота, а также заказать услуги технического обслуживания сертификатов, полученных в УЦ ФНС.

Эта статья была полезной?

Получить сертификат электронной подписи

Заполните заявку на выпуск сертификата

Заполнить заявку

Основные понятия | Удостоверяющий центр ХМАО

Удостоверяющий центр – юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей, а также иные функции, предусмотренные настоящим Федеральным законом.

Уполномоченное лицо Удостоверяющего центра – физическое лицо, являющееся сотрудником удостоверяющего центра и наделенное полномочиями по заверению от имени удостоверяющего центра сертификатов открытых ключей.

Оператор Удостоверяющего центра – физическое лицо, являющееся работником Удостоверяющего центра, занимающееся рассмотрением и обработкой заявлений на регистрацию пользователей, изготовление и аннулирование (отзыв) сертификатов ключей подписи.

Пользователь Удостоверяющего центра – уполномоченный представитель (физическое лицо) стороны, присоединившейся к Регламенту Удостоверяющего центра и зарегистрированный в Удостоверяющем центре.

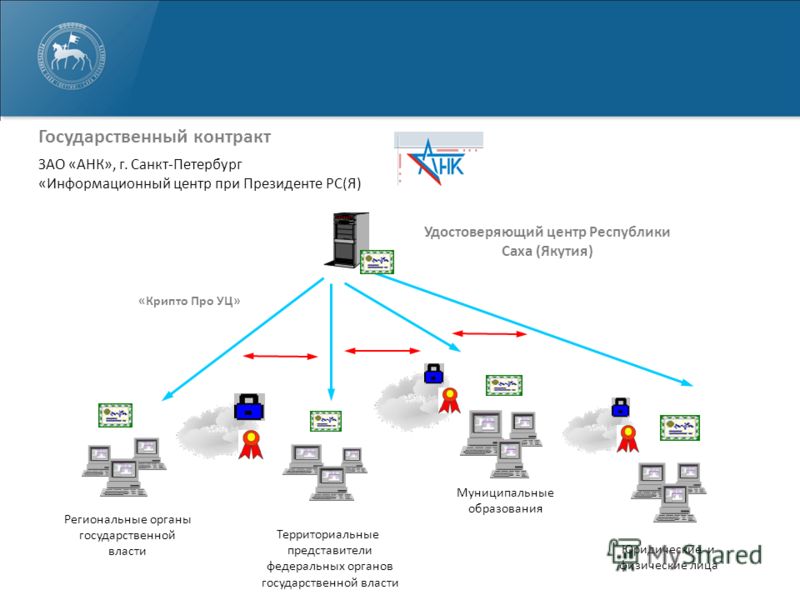

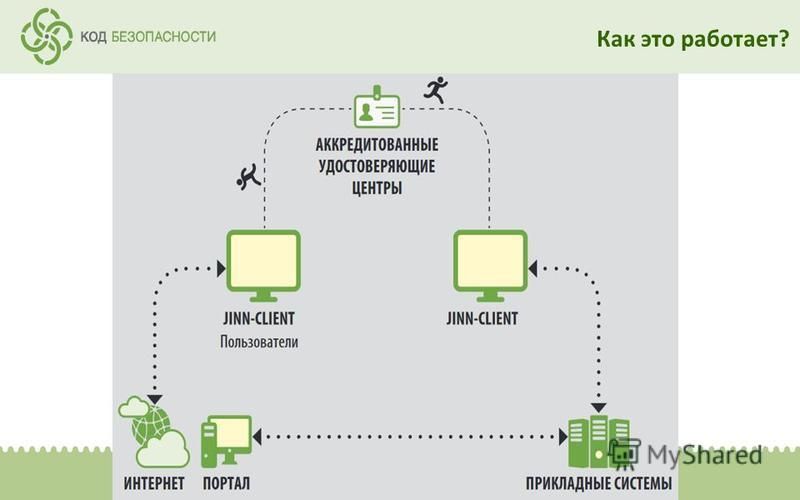

Централизованная cхема обслуживания в Удостоверяющем центре ХМАО – Югры:

Централизованная схема регистрации и управления ключами пользователей обеспечивает наиболее строгую политику идентификации пользователей, являющихся владельцами сертификатов открытых ключей.

При использовании централизованной схемы обслуживания в Удостоверяющем центре регистрация и изготовление сертификатов ключей подписей осуществляется при личном прибытии пользователя (либо его уполномоченного представителя, действующего на основании соответствующей доверенности) в Удостоверяющий центр. Генерация ключей подписей осуществляется в Удостоверяющем центре на предоставляемый пользователем ключевой носитель.

Электронный документ – форма подготовки, отправления, получения или хранения информации с помощью электронных технических средств, зафиксированная на магнитном диске, магнитной ленте, лазерном диске и/или ином электронном материальном носителе.

Электронная подпись – информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию.

Квалифицированный сертификат ключа проверки электронной подписи – электронный документ или документ на бумажном носителе, выданные удостоверяющим центром либо доверенным лицом удостоверяющего центра и подтверждающие принадлежность ключа проверки электронной подписи владельцу сертификата ключа проверки электронной подписи.

Владелец сертификата ключа проверки электронной подписи – лицо, которому в установленном настоящим Федеральным законом порядке выдан сертификат ключа проверки электронной подписи;

Ключ проверки электронной подписи – уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи (далее — проверка электронной подписи).

Средства электронной подписи – шифровальные (криптографические) средства, используемые для реализации хотя бы одной из следующих функций — создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи.

Средства удостоверяющего центра — программные и (или) аппаратные средства, используемые для реализации функций удостоверяющего центра.

Участники электронного взаимодействия – осуществляющие обмен информацией в электронной форме государственные органы, органы местного самоуправления, организации, а также граждане.

Закрытый ключ – последовательность символов, известная владельцу сертификата и не подлежащая разглашению. Закрыты ключ используется для формирования электронной подписи и/или расшифрования данных.

Открытый ключ – последовательность символов, свободно распространяемая в виде открытой информации всем участникам информационного взаимодействия (физическим лицам), связанная с закрытым (секретным) ключом с помощью особого математического соотношения. Открытый ключ используется для проверки электронной подписи в электронных документах и их зашифрования, при этом открытый ключ не позволяет вычислить значение закрытого (секретного) ключа.

Открытый ключ используется для проверки электронной подписи в электронных документах и их зашифрования, при этом открытый ключ не позволяет вычислить значение закрытого (секретного) ключа.

Сертификат открытого ключа – документ на бумажном носителе или электронный документ с электронной подписью уполномоченного лица Удостоверяющего центра, содержащий открытый ключ электронной подписи и шифрования, который выдается Удостоверяющим центром пользователю для подтверждения подлинности электронной подписи, идентификации владельца сертификата и шифрования информации.

Сертификат открытого ключа действует на определенный момент времени (действующий сертификат) если:

- наступил момент времени начала действия сертификата открытого ключа;

- срок действия сертификата открытого ключа не истек;

- сертификат открытого ключа не аннулирован (отозван).

Рабочий день Удостоверяющего центра – промежуток времени с 9. 00 до 12.30 и с 14.00 до 18.00 (время Ханты-Мансийское) каждого дня недели, за исключением выходных и праздничных дней.

00 до 12.30 и с 14.00 до 18.00 (время Ханты-Мансийское) каждого дня недели, за исключением выходных и праздничных дней.

Компрометация закрытого ключа – результат действий физического лица, повлекший за собой разглашение закрытого (секретного) ключа.

Ключевой носитель – внешнее (съемное) устройство, используемое для хранения ключевых контейнеров с закрытыми (секретными) ключами. Один ключевой носитель может содержать один или несколько ключевых контейнеров с различными ключами.

Список отозванных сертификатов – электронный документ с электронной цифровой подписью уполномоченного лица Удостоверяющего центра, включающий в себя список серийных номеров сертификатов открытых ключей, которые на определенный момент времени были аннулированы (отозваны). Сертификаты, чьи номера присутствуют в списке файла CRL, являются отозванными из обращения Удостоверяющим центром.

Public Key Cryptography Standarts (PKCS) – стандарты криптографии с открытым ключом, разработанные компанией RSA Security. PKCS#7 – стандарт, определяющий формат и синтаксис криптографических сообщений.

PKCS#7 – стандарт, определяющий формат и синтаксис криптографических сообщений.

Центр регистрации Удостоверяющего центра – обеспечивает принятие, предварительную обработку внешних запросов на создание сертификатов или на изменение статуса уже действующих сертификатов, доступен по адресу: https://ra.uriit.ru/ui

Что такое центр сертификации (ЦС)?

Что такое ЦС?

Что такое центр сертификации (ЦС)?

Центр сертификации (CA) , также иногда называемый центром сертификации , представляет собой компанию или организацию, которая действует для проверки подлинности объектов (таких как веб-сайты, адреса электронной почты, компании или отдельные лица) и привязать их к криптографическим ключам посредством выпуска электронных документов, известных как цифровые сертификаты .

Цифровой сертификат обеспечивает:

Аутентификацию , выступая в качестве учетных данных для подтверждения подлинности объекта, которому он выдан.

Шифрование, для безопасной связи в незащищенных сетях, таких как Интернет.

Целостность документов , подписанных сертификатом, чтобы они не могли быть изменены третьей стороной при передаче.

Как правило, заявитель на цифровой сертификат создает 9Пара ключей 0005 , состоящая из закрытого ключа и открытого ключа вместе с запросом подписи сертификата (CSR) . CSR — это закодированный текстовый файл, содержащий открытый ключ и другую информацию, которая будет включена в сертификат (например, доменное имя, организацию, адрес электронной почты и т. д.). Генерация пары ключей и CSR обычно выполняется на сервере или рабочей станции, где будет установлен сертификат, а тип информации, включенной в CSR, зависит от уровня проверки и предполагаемого использования сертификата. В отличие от открытого ключа, закрытый ключ заявителя хранится в безопасности и никогда не должен показываться ЦС (или кому-либо еще).

После формирования CSR заявитель отправляет его в ЦС, который самостоятельно проверяет правильность содержащейся в нем информации и, если это так, подписывает сертификат в цифровой форме с помощью выдающего закрытого ключа и отправляет его заявителю.

Когда подписанный сертификат предоставляется третьей стороне (например, когда это лицо получает доступ к веб-сайту держателя сертификата), получатель может криптографически подтвердить цифровую подпись ЦС с помощью открытого ключа ЦС. Кроме того, получатель может использовать сертификат для подтверждения того, что подписанное содержимое было отправлено кем-то, у кого есть соответствующий закрытый ключ, и что информация не была изменена с момента подписания. Ключевой частью этого аспекта сертификата является так называемая цепочка доверия.

Что такое цепочка доверия?

В SSL/TLS, S/MIME, подписи кода и других приложениях сертификатов X.509 иерархия сертификатов используется для проверки действительности издателя сертификата. Эта иерархия известна как цепочка доверия . В цепочке доверия сертификаты выдаются и подписываются сертификатами, которые находятся выше в иерархии.

Эта иерархия известна как цепочка доверия . В цепочке доверия сертификаты выдаются и подписываются сертификатами, которые находятся выше в иерархии.

Цепочка доверия состоит из нескольких частей:

1. Якорь доверия , который является исходным центром сертификации (ЦС).

2. Как минимум один промежуточный сертификат , служащий «изоляцией» между ЦС и сертификатом конечного объекта.

3. Сертификат конечного объекта , который используется для проверки подлинности объекта, такого как веб-сайт, предприятие или физическое лицо.

Легко увидеть цепочку доверия, проверив сертификат веб-сайта HTTPS. Когда вы проверяете сертификат SSL/TLS в веб-браузере, вы обнаружите разбивку цепочки доверия этого цифрового сертификата, включая якорь доверия, любые промежуточные сертификаты и сертификат конечного объекта. Эти различные точки проверки подкрепляются достоверностью предыдущего уровня или «ссылки», восходящей к якорю доверия.

В приведенном ниже примере показана цепочка доверия от веб-сайта SSL.com, ведущая от сертификата конечного веб-сайта обратно к корневому ЦС через один промежуточный сертификат:

Что такое якорь доверия?

Корневой центр сертификации (ЦС) служит якорем доверия в цепочке доверия. Действительность этого якоря доверия жизненно важна для целостности цепочки в целом. Если ЦС является общедоступным доверенным (например, SSL.com), сертификаты корневого ЦС включаются крупными компаниями-разработчиками программного обеспечения в свои браузеры и программное обеспечение операционной системы. Это включение гарантирует, что сертификаты в цепочке доверия, ведущей к любому из корневых сертификатов ЦС, будут доверенными для программного обеспечения.

Ниже вы можете увидеть якорь доверия с веб-сайта SSL.com ( SSL.com EV Root Certification Authority RSA R2 ):

Что такое промежуточный сертификат?

Корневой ЦС или якорь доверия может подписывать и выдавать промежуточных сертификатов . Промежуточные сертификаты (также известные как промежуточные , подчиненные или выдающие центры сертификации ) обеспечивают гибкую структуру для предоставления достоверности якоря доверия дополнительным промежуточным и конечным сертификатам в цепочке. В этом смысле промежуточные сертификаты выполняют административную функцию; каждое промежуточное звено может использоваться для определенной цели, например для выдачи сертификатов SSL/TLS или подписи кода, и даже может использоваться для предоставления доверия корневого ЦС другим организациям.

Промежуточные сертификаты (также известные как промежуточные , подчиненные или выдающие центры сертификации ) обеспечивают гибкую структуру для предоставления достоверности якоря доверия дополнительным промежуточным и конечным сертификатам в цепочке. В этом смысле промежуточные сертификаты выполняют административную функцию; каждое промежуточное звено может использоваться для определенной цели, например для выдачи сертификатов SSL/TLS или подписи кода, и даже может использоваться для предоставления доверия корневого ЦС другим организациям.

Промежуточные сертификаты также обеспечивают буфер между сертификатом конечного объекта и корневым ЦС, защищая закрытый корневой ключ от компрометации. Для общедоступных доверенных центров сертификации (включая SSL.com) базовые требования форума CA/Browser фактически запрещают выдачу сертификатов конечного объекта непосредственно из корневого центра сертификации, который должен безопасно храниться в автономном режиме. Это означает, что цепочка доверия любого публично доверенного сертификата будет включать как минимум один промежуточный сертификат.

Это означает, что цепочка доверия любого публично доверенного сертификата будет включать как минимум один промежуточный сертификат.

В приведенном ниже примере SSL.com EV SSL Intermediate CA RSA R3 — единственный промежуточный сертификат в цепочке доверия веб-сайта SSL.com. Как следует из названия сертификата, он используется только для выдачи сертификатов EV SSL/TLS:

Что такое сертификат конечного объекта?

Сертификат конечного объекта является последним звеном в цепочке доверия. Сертификат конечного объекта (иногда известный как листовой сертификат или сертификат подписчика 9).0051), служит для предоставления доверия корневого ЦС через любых посредников в цепочке такому объекту, как веб-сайт, компания, правительство или физическое лицо.

Сертификат конечного объекта отличается от сертификата якоря доверия или промежуточного сертификата тем, что он не может выдавать дополнительные сертификаты. Это, в некотором смысле, последнее звено в цепи. В приведенном ниже примере показан сертификат конечного объекта SSL/TLS с веб-сайта SSL.com:

Это, в некотором смысле, последнее звено в цепи. В приведенном ниже примере показан сертификат конечного объекта SSL/TLS с веб-сайта SSL.com:

Почему важна цепочка доверия?

Цепочка доверия обеспечивает безопасность, масштабируемость и соответствие стандартам ЦС. Он также обеспечивает конфиденциальность, доверие и безопасность для тех, кто полагается на сертификаты конечного объекта, например для операторов веб-сайтов и пользователей.

Владельцам веб-сайтов и другим пользователям сертификатов конечных объектов важно понимать, что полная цепочка доверия необходима для того, чтобы их сертификат успешно предоставлял доверие ЦС. Для получения информации о диагностике и устранении ошибок браузера, возникающих из-за неполной цепочки доверия, см. нашу статью об установке промежуточных сертификатов и руководство по сообщениям об ошибках браузера.

Часто задаваемые вопросы

Просмотреть все часто задаваемые вопросы

Следуйте за нами

Ручка @sslcorp

Фейсбук

Твиттер

YouTube

Гитхаб

Что такое SSL/TLS?

Воспроизвести видео

Подписаться на рассылку новостей SSL.

com

com

Не пропустите новые статьи и обновления с SSL.com

Что такое центр сертификации (ЦС)?

Безопасность

От

- Рахул Авати

- Петр Лошин,

Старший редактор технологий

Что такое центр сертификации (ЦС)?

Центр сертификации (CA) — это доверенный объект, который выдает сертификаты Secure Sockets Layer (SSL). Эти цифровые сертификаты представляют собой файлы данных, используемые для криптографической связи объекта с открытым ключом. Веб-браузеры используют их для аутентификации содержимого, отправленного с веб-серверов, обеспечивая доверие к содержимому, доставляемому в Интернете.

Являясь поставщиками этих сертификатов, ЦС являются надежным и важным якорем доверия инфраструктуры открытых ключей (PKI) Интернета. Они помогают защитить Интернет как для организаций, так и для пользователей.

Основная цель ЦС — проверить подлинность и надежность веб-сайта, домена и организации, чтобы пользователи точно знали, с кем они общаются в Интернете, и можно ли доверять этому объекту свои данные.

Когда ЦС выдает цифровой сертификат для веб-сайта, пользователи знают, что они подключены к официальному веб-сайту, а не к поддельному или поддельному веб-сайту, созданному хакером для кражи их информации или денег.

Ключевые роли центра сертификации

ЦС как неотъемлемая часть PKI играет несколько важных ролей:

- выдает цифровые сертификаты;

- помогает установить доверительные отношения между субъектами, общающимися через Интернет;

- проверяет доменные имена и организации для подтверждения их подлинности; и

- поддерживает списки отозванных сертификатов.

Каждый центр сертификации взимает небольшую плату за завершение процесса проверки и выдачу цифрового сертификата в соответствии с описанным ниже процессом.

Основные элементы инфраструктуры открытых ключей

Как работает цифровой сертификат

Цифровой сертификат в первую очередь действует как учетная запись для проверки подлинности объекта, которому он выдан. Он также шифрует и защищает обмен данными через Интернет и поддерживает целостность подписанных им документов, гарантируя, что третьи стороны не смогут изменить документы во время их передачи.

Цифровой сертификат содержит информацию об объекте, которому он был выдан. Как правило, это включает его имя, контактную информацию, организацию, доменное имя, открытый ключ, дату выпуска и истечения срока действия сертификата и многое другое. Имя выдавшего ЦС и его цифровая подпись также обычно включаются в цифровой сертификат.

В цифровом сертификате цифровая подпись подтверждает, что доверенный ЦС выдал сертификат и он не был изменен какой-либо другой стороной.

Как работают сертификаты SSL/TLS

Протокол Transport Layer Security (TLS) использует SSL-сертификаты для шифрования и проверки подлинности потоков данных для безопасного протокола передачи гипертекста (HTTPS). Криптографический протокол SSL обеспечивает безопасные зашифрованные соединения через Интернет через веб-браузеры, которые подключаются к веб-сайтам. SSL работает поверх HTTP для создания соединения HTTPS.

Криптографический протокол SSL обеспечивает безопасные зашифрованные соединения через Интернет через веб-браузеры, которые подключаются к веб-сайтам. SSL работает поверх HTTP для создания соединения HTTPS.

Сертификаты SSL

иногда называют сертификатами SSL/TLS или просто сертификатами TLS . TLS — это обновленная версия SSL.

Подобно SSL, HTTP накладывается поверх TLS для создания HTTPS. Он шифрует данные, которые иначе можно было бы прочитать, чтобы обеспечить улучшенную защиту приложений и веб-сайтов, требующих более высокой конфиденциальности и безопасности, таких как банковское дело, налогообложение и электронная коммерция. TLS также обеспечивает конфиденциальность между конечными точками передачи данных и повышает целостность данных, поэтому хакеры не могут перехватить или скомпрометировать личные данные.

Когда веб-браузер инициирует безопасное соединение через HTTPS, цифровой сертификат SSL/TLS отправляется в веб-браузер. Браузер проверяет информацию в сертификате и аутентифицирует ее в собственном корневом хранилище сертификатов. Таким образом сертификат обеспечивает безопасное зашифрованное соединение между браузером пользователя и веб-сервером организации или веб-сервером веб-сайта.

Таким образом сертификат обеспечивает безопасное зашифрованное соединение между браузером пользователя и веб-сервером организации или веб-сервером веб-сайта.

Когда эта функция работает, пользователи не будут видеть в своих браузерах предупреждающие сообщения, такие как «не уверен» или «ваше соединение не защищено». Они отображаются для небезопасных веб-сайтов.

Все основные браузеры, в том числе предоставляемые Microsoft (Internet Explorer, Edge), Google (Chrome), Apple (Safari) и Mozilla (Firefox), поддерживают собственные корневые хранилища сертификатов веб-браузеров. Здесь они размещают корневые сертификаты центров сертификации, которым издатели решили доверять их браузеры.

Как центр сертификации выдает цифровой сертификат

Сертификаты

SSL/TLS аутентифицируют и защищают веб-сайты, а также упрощают безопасное зашифрованное соединение. Они сообщают пользователям, что они посещают настоящий веб-сайт, отображая значок замка в веб-браузере.

В качестве важных компонентов PKI сертификаты SSL/TLS требуют для работы цифровой сертификат. Здесь на помощь приходит ЦС.

Объект — организация или физическое лицо — может запросить цифровой сертификат у ЦС. Во-первых, он генерирует пару ключей, состоящую из следующего:

.

- закрытый ключ, который всегда держится в секрете и никому не должен показываться, включая УЦ; и

- , который упоминается в цифровом сертификате, выдаваемом ЦС. Заявитель также создает запрос на подпись сертификата (CSR), закодированный текстовый файл, в котором указывается информация, которая будет включена в сертификат, например:

- доменное имя;

- дополнительных или альтернативных доменных имен, включая субдомены;

- организация; и

- контактные данные, например, адрес электронной почты.

Открытый ключ

Информация, включенная в CSR, зависит от предполагаемого использования сертификата и уровня его проверки. Оба вышеуказанных процесса обычно выполняются на сервере или рабочей станции, где должен быть установлен сертификат.

Оба вышеуказанных процесса обычно выполняются на сервере или рабочей станции, где должен быть установлен сертификат.

TLS обеспечивает подлинность с помощью рукопожатия клиент-сервер через зашифрованное и безопасное соединение.

Затем заявитель отправляет CSR в ЦС, который проверяет информацию в CSR и личность заявителя. Затем центр сертификации создает цифровой сертификат, подписывает его в цифровой форме своим закрытым ключом и отправляет сертификат заявителю.

В этот момент этот цифровой сертификат может быть аутентифицирован — например, веб-браузером — с использованием открытого ключа ЦС. Браузер также может использовать сертификат для подтверждения того, что содержимое с цифровой подписью было отправлено законным лицом, которое владеет соответствующим закрытым ключом, и что эта информация не была изменена с момента ее подписания этим лицом.

Центры сертификации

часто принимают запросы от заявителей напрямую. Иногда они делегируют задачу аутентификации заявителей регистрационным органам (РА). ЦР собирает и аутентифицирует запросы цифровых сертификатов, а затем отправляет эти запросы в ЦС, который затем выдает сертификат для передачи через ЦР заявителю.

ЦР собирает и аутентифицирует запросы цифровых сертификатов, а затем отправляет эти запросы в ЦС, который затем выдает сертификат для передачи через ЦР заявителю.

RA также может использоваться для маркетинга и поддержки клиентов. ЦС должен ограничить RA регистрацией сертификатов в пространстве имен домена, назначенном RA.

Корневые сертификаты и промежуточные сертификаты

Центр сертификации играет жизненно важную роль в цепочке доверия, иерархической модели доверия, состоящей из корневых сертификатов, промежуточных сертификатов и SSL-сертификатов. Его деятельность начинается с корневого сертификата, который используется в качестве окончательной основы для доверия ко всем сертификатам, выдаваемым центром.

Корневой сертификат вместе с закрытым ключом, связанным с этим сертификатом, обрабатывается с наивысшим уровнем безопасности и обычно хранится в автономном режиме на защищенном объекте. Он также может храниться на обесточенном устройстве, за исключением случаев, когда требуется сертификат.

ЦС будет использовать этот корневой сертификат для создания промежуточных сертификатов, т. е. сертификатов, используемых для подписи цифровых сертификатов, выданных центром. Корневой сертификат никогда не следует использовать непосредственно для подписи цифровых сертификатов. Различные промежуточные сертификаты предназначены для разных целей.

Это позволяет публике доверять выданным сертификатам, а также защищать корень, когда срок действия промежуточного сертификата истекает или отзывается. Центры сертификации также могут выдавать цифровые сертификаты с использованием промежуточных сертификатов.

Сертификаты центра сертификации обычно образуют цепочки сертификатов. Прямоугольники представляют сертификаты, а примечание справа от каждого указывает ключи, используемые для подписи рассматриваемого сертификата.

Типы цифровых сертификатов

Центры сертификации

не просто выдают сертификаты SSL/TLS. Они могут выпускать другие типы сертификатов для различных вариантов использования, в том числе следующие:

- Сертификаты подписи кода используются издателями и разработчиками программного обеспечения для подписи своих дистрибутивов программного обеспечения.

Затем конечные пользователи могут использовать их для аутентификации и проверки загрузки программного обеспечения от поставщика или разработчика.

Затем конечные пользователи могут использовать их для аутентификации и проверки загрузки программного обеспечения от поставщика или разработчика. - Сертификаты для подписи электронной почты позволяют организациям подписывать, шифровать и аутентифицировать электронную почту, используя безопасный/многоцелевой протокол Internet Mail Extensions для защищенных вложений электронной почты.

- Сертификаты подписи объекта позволяют подписывать и аутентифицировать любой тип программного объекта.

- Сертификаты подписи пользователя/клиента или сертификаты проверки подписи помогают людям справляться с различными потребностями аутентификации.

Цифровая подпись создается с помощью закрытого ключа, который шифрует подпись, в то время как хэш-данные генерируются и шифруются одновременно. Получатели используют открытые ключи подписывающих лиц для расшифровки подписей.

Что такое CA/Browser Forum?

Форум CA/Browser (CA/B) поддерживает рекомендации по всем аспектам создания, распространения и использования цифровых сертификатов, включая политики в отношении истечения срока действия и отзыва сертификатов. В этом форуме обычно участвуют общедоступные доверенные центры сертификации.

В этом форуме обычно участвуют общедоступные доверенные центры сертификации.

Большинство участников являются либо центрами сертификации, либо поставщиками веб-браузеров. Однако организации-потребители сертификатов также участвуют.

Согласно правилам форума CA/B, ЦС должен по договору потребовать от всех ЦС соблюдения этих правил и задокументировать их соблюдение. Сами ЦС также подчиняются обширным правилам и операционным проверкам.

Любые нарушения могут вызвать новые проверки и другие последствия, которые могут нанести ущерб репутации ЦС и снизить доверие к его работе и надежности.

Последнее обновление: сентябрь 2021 г.

Продолжить чтение О центре сертификации (ЦС)

- Объяснение аутентификации PKI: основы для ИТ-администраторов

- Как получить цифровой сертификат, подходящий для вашей сети

- Надежный? Риски центра сертификации и способы управления ими

- Как купить лучший SSL для вашего предприятия

- Как обнаружить поддельные сертификаты, которые выглядят настоящими

Копните глубже в управление идентификацией и доступом

Сертификат X.

509

509Автор: Александр Гиллис

3 типа сертификатов PKI и варианты их использования

Автор: Изабелла Харфорд

список отзыва сертификатов (CRL)

Автор: Рахул Авати

SSL (уровень защищенных сокетов)

Автор: TechTarget Contributor

Сеть

-

Тенденции мультиоблачных сетей, за которыми стоит следить в 2023 годуПо мере того, как многооблачные сети становятся отраслевым стандартом, предприятия все чаще ищут инструменты для управления данными, услугами и …

-

Сетевые профессионалы столкнутся с сильным рынком труда 2023 года и более высокими требованиямиНесмотря на нестабильность экономики и технологической отрасли, в 2023 году профессионалы в области сетевых технологий должны увидеть сильный рынок труда с возможностями для .

..

.. -

Планирование пропускной способности беспроводной сети и требования к нейПри планировании потребностей в пропускной способности беспроводной сети подсчитайте общее количество конечных точек, отслеживайте использование пропускной способности приложения и учитывайте …

ИТ-директор

-

Аналитики назвали лучшие новые технологии, за которыми стоит следить в 2023 годуПри составлении списка новых технологий, за которыми стоит следить, важно также учитывать устойчивость — концепция, набирающая все большее …

-

12 книг о цифровой трансформации, которые нужно прочитать в 2023 годуИщете информацию о цифровой трансформации? Наш список из 12 книг, обязательных для прочтения, охватывает все, от разработки цифрового …

-

7 основных проблем ИТ-директоров в 2023 году и способы их решенияМенеджеры по технологиям будут повышать кибербезопасность, оптимизировать предыдущие инвестиции и оставаться на вершине ИИ, а также .

..

..

Корпоративный настольный компьютер

-

Intel выпускает чипы Raptor Lake для ноутбуков и мобильных устройствВ надежде отвоевать долю рынка у AMD, Intel представила процессор, который, по ее мнению, является самым быстрым для мобильных устройств. Новый …

-

12 лучших программ и инструментов для управления исправлениями на 2023 годЭти 12 инструментов подходят к установке исправлений с разных точек зрения. Понимание их различных подходов может помочь вам найти правильный …

-

Рынок корпоративных конечных устройств приближается к 2023 годуСовременные корпоративные организации имеют множество вариантов выбора на рынке конечных устройств. Узнайте о некоторых основных …

Облачные вычисления

-

3 рекомендации по оптимальному размеру инстансов EC2

ИнстансыEC2 неправильного размера истощают деньги и ограничивают требования к производительности при рабочих нагрузках.

Затем конечные пользователи могут использовать их для аутентификации и проверки загрузки программного обеспечения от поставщика или разработчика.

Затем конечные пользователи могут использовать их для аутентификации и проверки загрузки программного обеспечения от поставщика или разработчика. 509

509 ..

.. ..

..