Содержание

БТП, удостоверяющий центр в Барнауле

—

Удостоверяющий центр

Адрес

г. Барнаул, ул. Максима Горького, 20 (На 3 этаже)

Телефон

- 8 (800) 100-09-45

Режим

работыПн-Пт: с 09:00 до 18:00, Сб-Вс: выходной

Сайт

- rutp.

ru

ru - podpis.su

- rutp.

E-mail

Юридическое

названиеООО «БТП»

Категория

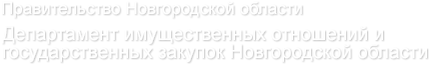

- Помощь в организации и проведении аукционов, электронных торгов в Барнауле

- Продажа электронных подписей в Барнауле

- Реализация ПО (программного обеспечения) в Барнауле

- Системы автоматизации и управления бизнес-процессами в Барнауле

- Системы информационной безопасности в Барнауле

Услуги

- Изготовление технических планов

- Автоматизация ресторанов

Рейтинг компании

О компании

«БТП» в Барнауле предоставляет услуги и товары в рубрике автоматизации ресторанов, изготовлении технических планов.

«БТП» находится по адресу: Барнаул, ул. Максима Горького, 20.

Дополнительную информацию вы можете узнать по телефону 8 (800) 100-09-45.

Также посетите наш сайт.

Отзывы о компании «БТП»

Добавить отзыв о компании

Оставить отзыв о компании

Похожие компании рядом

Аукционный дом АлтИУЗ

Ока-Электрон

Аукционный дом АлтИУЗ

Графит

компьютерный магазин

DICITAL LAB

it-компания

Мигусофт

научно-внедренческая фирма

Рассказать о компании:

Добавить отзыв о компании

- Сообщить об ошибке

- Распечатать

Смотрите также

Официальный партнер 1С АрБиз

Официальный представитель КонсультантПлюс

Торговая компания

Удостоверяющий центр, получить ЭЦП | Список аккредитованных удостоверяющих центров

Удостоверяющий центр, получить ЭЦП | Список аккредитованных удостоверяющих центров

Список аккредитованных удостоверяющих центров, где можно получить ЭЦП. Перечень УЦ для оформления электронной цифровой подписи ЭЦП в Москве и других городах России и их официальных сайтов. Федеральные удостоверяющие центры ЭЦП имеют филиалы в РФ.

Перечень УЦ для оформления электронной цифровой подписи ЭЦП в Москве и других городах России и их официальных сайтов. Федеральные удостоверяющие центры ЭЦП имеют филиалы в РФ.

Получить ЭЦП

Главная » ЭЦП – что такое электронная цифровая подпись » Список удостоверяющих центров, где получить ЭЦП

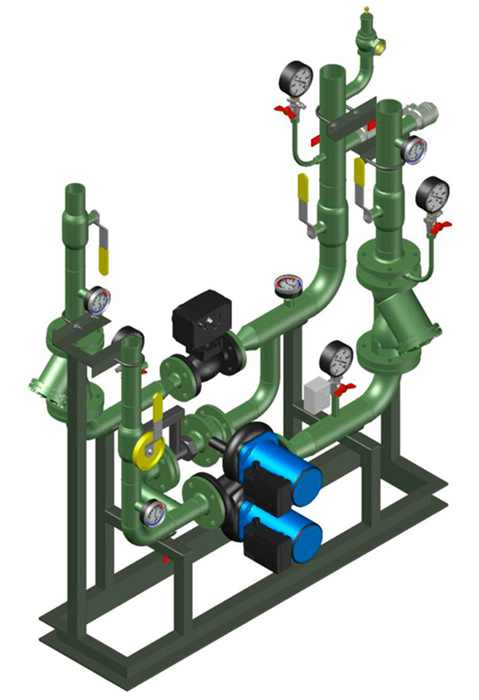

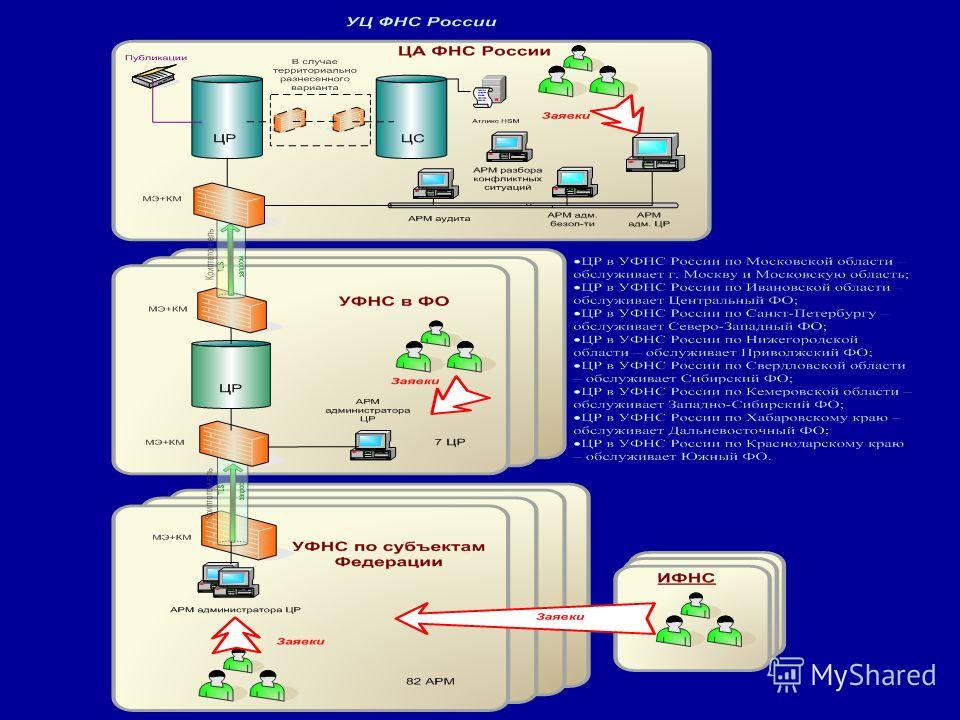

Удостоверящие центры, прошедшие аккредитацию в Минкомсвязь России

Электронная подпись для государственных заказчиков: удостоверяющий центр Федерального казначейства для получения ЭЦП: (roskazna.ru/gis/udostoveryayushhij-centr)

Выдача электронных подписей во всех регионах России и выдача ЭЦП в Москве.

Перечень аккредитованных удостоверяющих центров:

- Контур удостоверяющий центр СКБ Контур (ca.kontur.ru)

- Удостоверяющий центр Тензор (tensor.ru)

- Удостоверяющий центр Сберключ (sberkey.ru)

- Национальный удостоверяющий центр (nucrf.ru)

- Удостоверяющий центр Такском (uc-taxcom.

ru)

ru) - Удостоверяющий центр ИТК (uc-itcom.ru)

- Удостоверяющий центр БТП (podpis.su)

- Удостоверяющий центр Электронный экспресс (garantexpress.ru)

- Удостоверяющий центр OtchetOnline (otchetonline.ru)

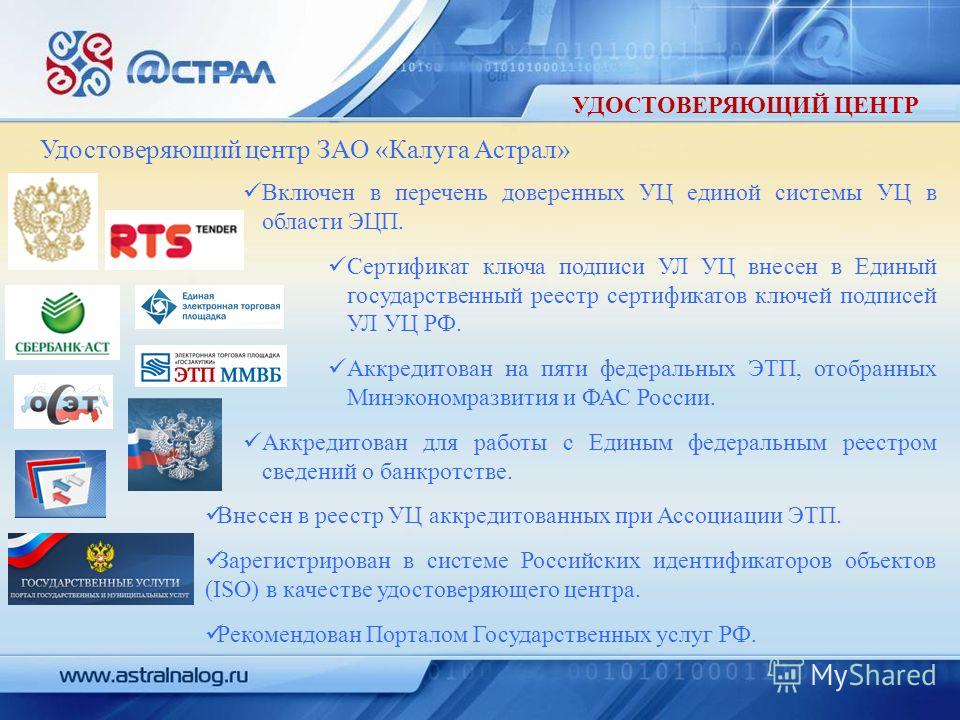

- Удостоверяющий центр Астрал (astralnalog.ru)

- Удостоверяющий центр Электронная Москва (uc-em.ru)

- Удостоверяющий центр КАРТОТЕКА (kartoteka.ru/uc)

- Удостоверяющий центр Верикей (verikey.ru)

- Удостоверяющий центр Русь-Телеком (rus-telecom.ru)

- Удостоверяющий центр ЕЭТП (roseltorg.ru/ecp)

- Удостоверяющий центр Центр Информ (torgi.center-inform.ru)

- Удостоверяющий центр Такснет (taxnet.ru/esign)

- Удостоверяющий центр (nwudc.ru)

- Удостоверяющий центр Ekey (ekey.ru)

- Удостоверяющий центр Союз (ucsouz.ru)

- Удостоверяющий центр МосГорУслуга (ca-mos.ru) г. Москва

- Удостоверяющий центр АСКОМ (ackom.net) г. Ставрополь

- Удостоверяющий центр Росинтеграция (rosreport.ru) г.

Краснодар

Краснодар - УЦ Югры (uc.uriit.ru) г. Ханты-Мансийск

- Удостоверяющий центр Кордон (uckordon.ru/service/elektronnye_torgi) г. Ростов-на-Дону

- Удостоверяющий центр АНК (ank-pki.ru/index.php) г. Санкт-Петербург

- Удостоверяющий центр КриптоЦентр (24ecp.ru) г. Красноярск

- Удостоверяющий центр ИМЦ (imctax.parus-s.ru) г. Самара

- Удостоверяющий центр Сервис ТВ (stv-it.ru/center) г. Иваново

- Удостоверяющий центр НОВАГ-СЕРВИС (tax23.ru) г. Краснодар

- Удостоверяющий центр Контакт (ktkt.ru) г. Воронеж

- Удостоверяющий центр ИнфоЦентр (icentr.ru) г. Владимир

- Удостоверяющий центр Электронный портал (e-portal.ru/index.php) г. Омск

- Удостоверяющий центр ПНК (y-center.ru) г. Челябинск, Магнитогорск

- Удостоверяющий центр Недвижимость (ucnedv.ru)

- Удостоверяющий центр ESTP (estp.ru/get_eds)

- Удостоверяющий центр Teledoc (rk72.ru)

- Удостоверяющий центр ИнфоТеКС Интернет Траст (iitrust.ru/region/uc)

- Удостоверяющий центр ГАЗИНФОРМСЕРВИС (ca.

gisca.ru)

gisca.ru) - Центр электронных коммуникаций (nalog.cek.ru) г. Нижний Новгород

- Региональный удостоверящий центр (rcarus.ru) г. Новосибирск

- Удостоверяющий центр Выбор (icvibor.ru/certificate) г. Смоленск

- Удостоверяющий центр ИТЦ КК (ca.kamgov.ru/ca/main.htm) Камчатский Край

- Удостоверяющий центр Русская компания (rk72.ru) г. Тюмень

- Удостоверяющий центр Электронный город (elkursk.ru) г. Курск

- Удостоверяющий центр Ижтендер (ижтендер.рф) г. Ижевск

- Удостоверяющий центр Автограф (aguc.ru) г. Томск

- ГУП Санкт-Петербургский информационно-аналитический центр (ca.iac.spb.ru)

- УЦ ФГУП РОСТЭК (rosteck.ru/nashi_uslugi/ed_uc2)

- Удостоверяющий центр Деловая сеть (atlas-2.ru) г. Владивосток

- Удостоверяющий центр Мостинфо (most-info.ru) г. Екатеринбург

- Удостоверяющий центр Еврософт (euro-soft.su) г. Владимир

- Центр информ (center-inform.ru)

- Удостоверяющий центр Profi (profi-uc.ru) г. Иваново

- Удостоверяющий центр Б2Б Коннект (b2b-connect.

ru) г. Москва

ru) г. Москва

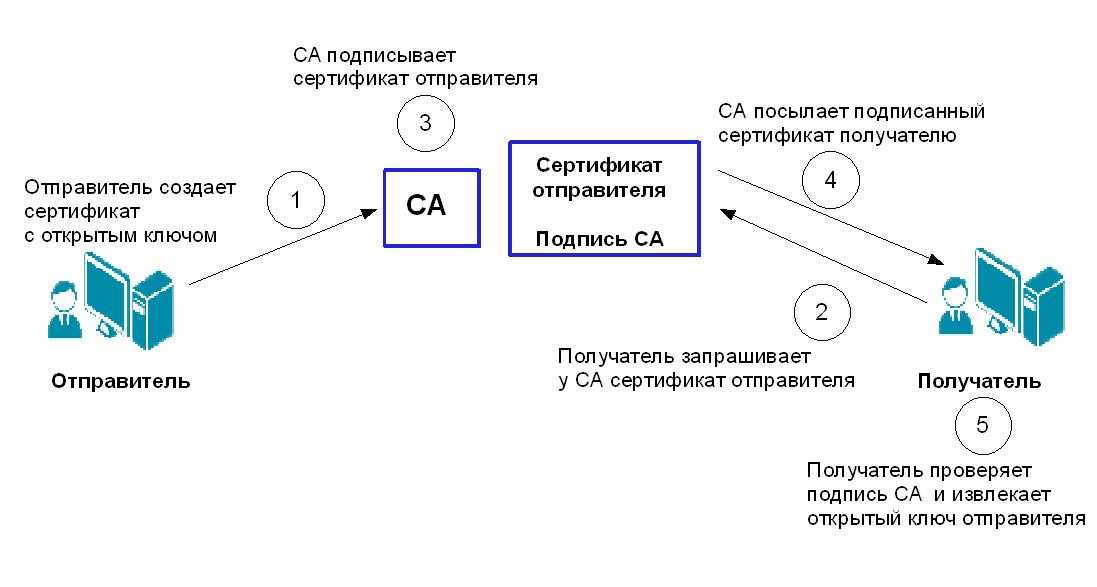

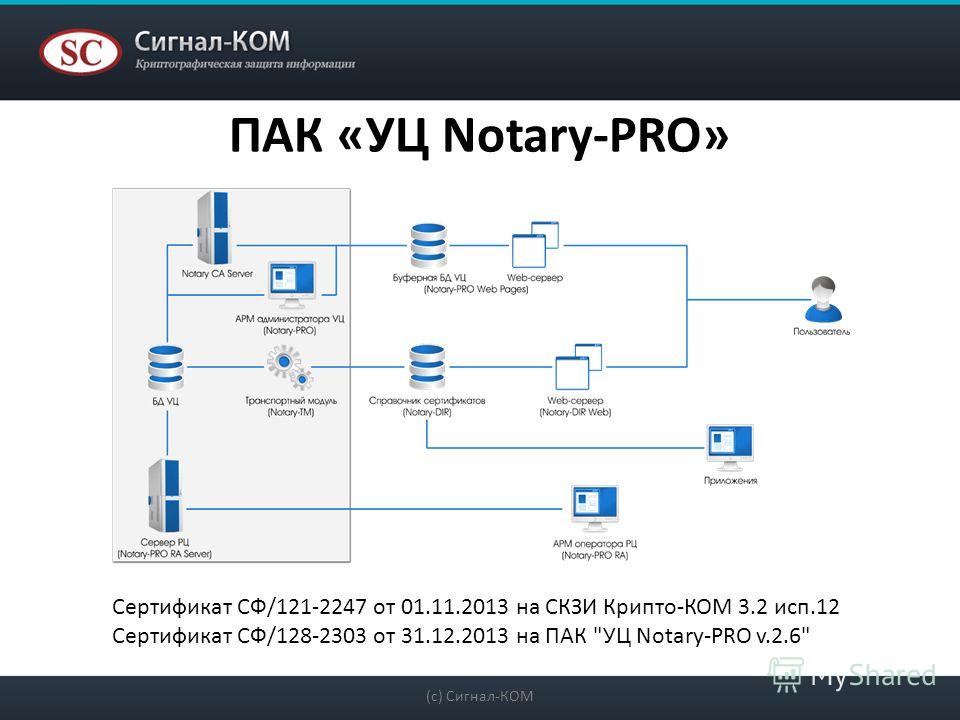

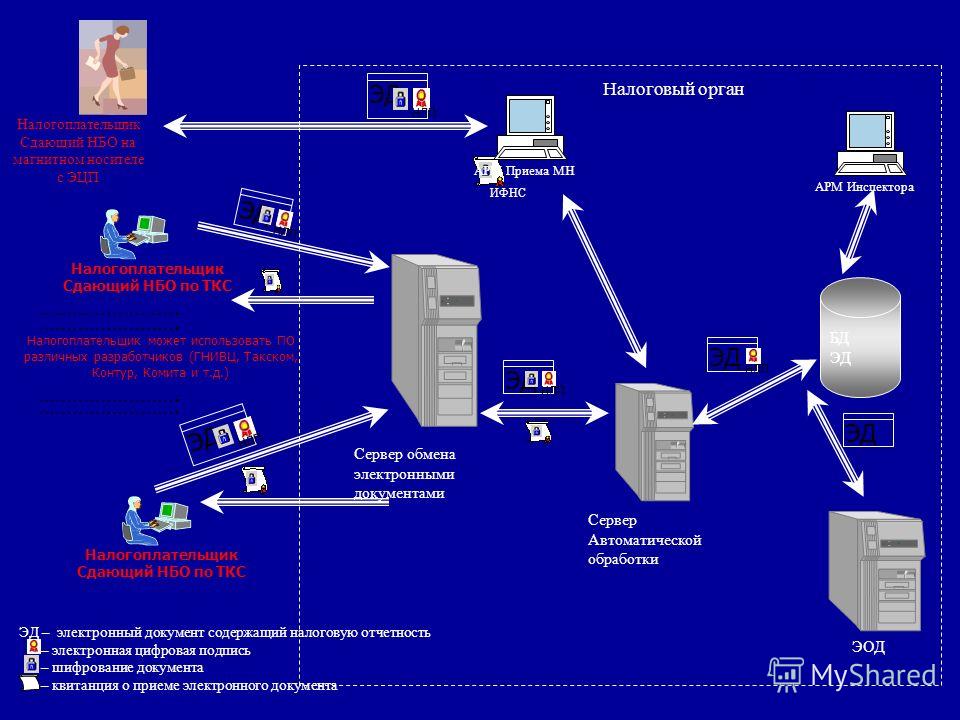

Удостоверяющий центр – это юридическое лицо, оказывающее услуги по предоставлению открытых и закрытых ключей ЭЦП, где можно получить электронную цифровую подпись.

После подачи и проверки документов, удостоверяющий центра создает ключи ЭЦП с гарантией сохранения в тайне закрытого ключа.

Выдавать квалифицированную электронную подпись могут удостоверяющие центры, аккредитованные Минкомсвязи России.

В этом случае программные и аппаратные (токен) средства криптозащиты сертифицированы ФСБ России. Для выдачи простой или неквалифицированной электронной подписи может быть использован сертификат неаккредитованного удостоверяющего центра, где получить ЭЦП возможно, но применить сложно.

Аккредитованный удостоверяющий центр для получения ЭЦП

Перечень документов, согласно которым осуществляется создание и выдача электронной подписи, напрямую зависит от организационно-правовой формы (юридическое, физическое лицо или ИП) и от юридического статуса представителя, на которого оформляется ЭЦП.

В зависимости от типа ЭЦП, удостоверяющему центру необходимо 1-3 рабочих дня на ее изготовление.

Мы поможем ускорить выдачу электронной подписи благодаря первоначальному предоставлению сканов документов. Получить ЭЦП для торгов в нашей удостоверяющем центре можно на 1 день или от 1 часа.

Кредит/БГ

часто задаваемых вопросов | VS Partners

Все пользователи

Мой пин-код не работает.

Только ваш локальный администратор или мы на уровне штата можем выполнить первичное исправление проблемы «Неверный PIN-код». Попросите вашего локального администратора

- Начать на вкладке «Смерть»

- Перейдите в «Инструменты» > «Обслуживание библиотеки»

- Убедитесь, что ваш идентификатор пользователя «сопоставлен» правильно в поле «Пользователь».

Я не помню свой идентификатор пользователя.

Ваш идентификатор пользователя TER передан в TxEVER. Если вы не помните свой идентификатор пользователя TER, обратитесь к местному администратору, который может найти ваш идентификатор пользователя.

Вы также можете заполнить форму службы поддержки TxEVER.

▲ Вверх

Как сбросить пароль?

Если вы забыли свой пароль, вы можете нажать на ссылку «забыли пароль»

на странице входа:

▲Top

Мой аккаунт заблокирован.

Сначала обратитесь к местному администратору, чтобы разблокировать учетную запись. Вместо этого вы можете заполнить форму службы поддержки TxEVER.

Если вы являетесь локальным администратором, выполните следующие действия, чтобы разблокировать учетную запись:

- Войдите в TxEVER, выберите Глобальный > Инструменты > Безопасность > Обслуживание пользователей

- Выберите пользователя.

- Если Пользователь заблокирован; появится кнопка «Разблокировать».

- Нажмите «Разблокировать».

- Локальный администратор получит сообщение «Успешно разблокирована».

Нет, система TxEVER полностью основана на веб-интерфейсе.

▲ Top

Могу ли я использовать TxEVER на устройстве Apple?

Да, TxEVER доступен с компьютеров Mac.

▲ Top

Как зарегистрироваться в TxEVER?

Перейдите на страницу TxEVER и нажмите «Регистрация пользователей».

▲ Top

Будут ли мое имя пользователя/пароль TER переданы в TxEVER или мне нужно создать новую учетную запись?

Учетные записи пользователей будут перенесены из TER, хотя вам будет предложено создать новый пароль в TxEVER.

▲ Верх

Сколько времени TxEVER дает вам, пока он не выйдет из системы?

20 минут бездействия.

▲ Вверх

Как очистить кеш браузера?

Вы можете очистить кеш браузера, выполнив следующие шаги, в зависимости от вашего интернет-браузера.

Microsoft Internet Explorer (IE)

- Щелкните «Сервис», затем щелкните «Свойства обозревателя».

- В разделе История просмотров нажмите Удалить и убедитесь, что отмечены выделенные флажки.

- Нажмите OK и перезапустите браузер.

Mozilla Firefox

- Щелкните Инструменты, затем Параметры, затем Конфиденциальность и безопасность.

- В разделе «Файлы cookie и данные сайтов» нажмите «Очистить данные».

- Убедитесь, что установлены флажки для файлов cookie и кэша, нажмите «ОК» и перезапустите браузер.

Google Chrome

- Нажмите «Инструменты», затем «Настройки», затем «Дополнительно», затем «Очистить данные браузера».

- Обязательно проверьте файлы cookie и кэшированные изображения и файлы.

- Нажмите OK и перезапустите браузер.

▲ Верх

Рождение

Будет ли информация таблицы сертификатора/оператора TER передаваться в TxEVER?

Да.

▲ Top

Можно ли создать запись в TxEVER на домашнем компьютере, сохранить ее, затем открыть на сенсорном планшете для подписи, сохранить, а затем снова открыть на компьютере для печати?

Да.

▲ Вверх

Может ли один человек иметь процессы для ввода данных и подтверждения рождения?

Да. VSS рекомендует, чтобы лицо, удостоверяющее рождение, отличалось от лица, вводившего данные, для повышения качества данных.

▲ Top

Что мне нужно для подписания AOP в TxEVER?

AOP должны быть представлены в электронном виде в TxEVER с помощью компьютерной мыши, сенсорной панели ноутбука, USB-планшета для подписи, сенсорного экрана или путем сканирования/загрузки документа в TxEVER.

▲ Top

Как узнать, почему AOP был отклонен?

Чтобы посмотреть причину отклонения, откройте вкладку «комментарии» к записи. Распечатайте AOP, чтобы убедиться, что он был заполнен правильно, внесите все необходимые изменения, затем повторно выпустите рождение или повторно отправьте AOP.

- Если в списке указан номер EBR , запись о рождении с отклоненным AOP можно найти в разделе «Регистрация рождения».

Найдите его, используя EBR #, или вы можете найти его в своей очереди неразрешенной работы «отклоненные записи».

Найдите его, используя EBR #, или вы можете найти его в своей очереди неразрешенной работы «отклоненные записи». - Если в списке нет номера EBR , отклоненную запись AOP можно найти в разделе регистрации AOP до/после рождения. Вы можете найти отклоненный AOP, используя номер AOP.

▲ Top

Будете ли вы по-прежнему принимать AOP, отправленные по факсу?

Нет, отправка AOP по факсу на VSS больше недоступна.

▲ Верх

Должны ли ОБА родителя подписать свидетельство о рождении?

Нет. Это не обязательно.

▲ Вверх

Могу ли я по-прежнему делать частичные AOP во время регистрации рождения?

Если подается частичный AOP, то сначала его необходимо заполнить при регистрации AOP до/после рождения. Затем его можно сопоставить с записью о рождении во время регистрации рождения.

▲ Top

Как адвокаты попадут в TxEVER?

Адвокаты могут зарегистрироваться и использовать систему TxEVER для завершения AOP.

▲ Верх

Верно ли, что больница, вводящая запись о рождении, должна вручную выбирать местного регистратора для каждого введенного рождения?

Назначение LR будет автоматическим для медицинских учреждений, но может потребоваться полуавтоматический процесс для акушерок, принимающих роды на дому. В последнем случае система определит местных регистраторов в округе рождения и предоставит возможность закрепить их за записью.

▲ Верх

Как получить отчет о записи?

Если вам нужен отчет о записях, которые были зарегистрированы в вашем учреждении, попробуйте запустить «Отчет о состоянии записей». Вы можете запустить отчет между двумя датами для всех записей, которые были зарегистрированы. Если вы выберете «Excel», вы можете посмотреть на количество строк, чтобы увидеть количество зарегистрированных рождений.

▲ Top

AOP не печатает код объекта.

Если AOP не печатает с кодом объекта, пользователь должен добавить подпись или загрузить подписанный документ, прежде чем номер AOP и код объекта будут добавлены в форму AOP в электронном виде.

Невозможно распечатать предварительно проштампованные бланки АОП до сбора подписей и их загрузки в систему.

▲ Верх

Обновление планшета для подписи Topaz.

Исправлены проблемы с панелью для подписи. Теперь вы можете собирать подписи непосредственно в TxEVER, используя опцию подписи «USB Pad». Дважды проверьте подписанный AOP, чтобы подписи отображались на фактической форме AOP, а не на отдельной белой странице.

Блокнот для подписи вообще не пишет.

Загрузите инструкции по очистке кэша Gen Print и убедитесь, что на вашем компьютере установлена Java версии 8.

Блокнот для подписи исписан повсюду

Загрузите инструкции по устранению проблемы с каракулями. В том числе, как отключить панель для подписи, очистить все кэши браузера, очистить кэш Gen Print и убедиться, что на вашем компьютере установлена Java версии 8.

▲ Верх

Смерть

Каков процесс после того, как похоронное бюро и медицинский удостоверяющий центр вводят информацию, необходимую для записи о смерти?

- После того, как похоронное бюро и медицинский удостоверяющий орган вводят информацию, необходимую для записи о смерти, эта информация передается в штат, где она принята, и передается местному регистратору.

- После того, как местный регистратор принял и распечатал запись, он может распечатать заверенные копии свидетельства о смерти.

- Поскольку запись о смерти теперь направляется в штат до, а не после местного регистратора, может пройти несколько дополнительных часов, прежде чем местный регистратор сможет распечатать заверенные копии свидетельств о смерти для похоронных бюро. Однако государство может выдавать заверенные копии быстрее, чем раньше.

▲ Вверх

Можно ли завершить процесс DCOA в любое время или непосредственно перед проверкой?

Заказ DCOA может быть выполнен только после демографической проверки записи.

▲ Вверх

Требуется ли подписанное и/или заверенное свидетельство о смерти для кремации тела или перевозки тела в другой штат?

- Подписанное и/или зарегистрированное свидетельство о смерти не требуется для кремации тела или перевозки тела в другой штат.

- «Транзитное разрешение на погребение», выданное местным регистратором в юрисдикции, где произошла смерть, разрешает кремацию или транспортировку между штатами.

Этот процесс не изменился.

Этот процесс не изменился. - Местный регистратор может выдать разрешение на транзит для захоронения до того, как будет подписано и/или зарегистрировано свидетельство о смерти, если они могут видеть, что оно находится в процессе.

- Директорам похоронных бюро, которым необходимо разрешение на транспортировку или кремацию тела, следует связаться с соответствующим местным регистратором.

- TxEVER содержит процедуру электронного разрешения на транзит для захоронения, но мы сказали местным регистраторам и похоронным бюро продолжать использовать ручной процесс, если/когда это будет быстрее.

▲ Вверх

Изменился ли процесс получения разрешения на погребение-перевозку (BTP)?

BTP требуется для выведения тела из состояния, кремации или перевозки обычным перевозчиком. В соответствии с TAC 181.2(b) требуется свидетельство о смерти, «заполненное настолько, насколько это возможно», прежде чем местный регистратор сможет выдать BTP.

Процесс не изменился.

Местные регистраторы по-прежнему несут ответственность за выдачу этих разрешений. Местные регистраторы могут использовать экран ввода общих данных о смерти, чтобы убедиться, что свидетельство о смерти находится в TxEVER.

Местные регистраторы по-прежнему несут ответственность за выдачу этих разрешений. Местные регистраторы могут использовать экран ввода общих данных о смерти, чтобы убедиться, что свидетельство о смерти находится в TxEVER.Местные регистраторы могут потребовать такие документы, как подтверждение фактов смерти, отчет о смерти и/или разрешение на кремацию.

Организаторы похорон могут распечатать подтверждение фактов смерти и отчет о смерти от TxEVER, а также разрешение на кремацию, и их можно найти на целевой странице TxEVER.

Ручной процесс BTP по-прежнему можно использовать по мере необходимости для выдачи письменного BTP без заполненного свидетельства о смерти. BTP были включены в TxEVER. Этот электронный процесс требует, чтобы медицинский сертификат указал способ смерти, но не требует медицинского освидетельствования.

▲ Top

Можем ли мы сообщать о внутриутробных смертях в TxEVER?

Внедрение регистрации внутриутробной смерти состоялось 1 августа 2019 г.

Дополнительную информацию см. в разделе часто задаваемых вопросов о внутриутробной смерти.

Дополнительную информацию см. в разделе часто задаваемых вопросов о внутриутробной смерти.▲ Вверх

В настоящее время мы можем передать часть фактов смерти местному регистратору, чтобы получить BTP для перевозки человеческих останков без заполнения записи врачом. Будет ли это по-прежнему иметь место в TxEVER?

TxEVER позволяет похоронным бюро получать BTP в электронном виде до медицинского освидетельствования.

После того, как в медицинском удостоверяющем удостоверении будет указан «естественный» способ смерти, похоронное бюро может распечатать BTP из TxEVER.

Если в медицинском свидетельстве указан способ смерти, отличный от естественного, TxEVER разрешает похоронному бюро разместить электронный запрос на получение электронного BTP у местного регистратора.

Ручной BTP все еще может быть выдан.

▲ Верх

Не могу найти место дислокации.

Скачать инструкцию по поиску крематория или кладбища в TxEver.

▲ Верх

Как сделать ожидающий SSN?

Следуйте этим инструкциям, чтобы сбросить поле «Номер социального страхования» после того, как оно было установлено как ожидающее.

▲ Вверх

Как мне найти медицинскую поправку?

Вместо поиска по номеру EDR подтяните запись по фамилии умершего и дате смерти. После этого можно закончить внесение изменений в свидетельство о смерти.

▲ Верх

Внутриутробная смерть

Должны ли распорядители похоронных бюро размещать приказ DCOA в случае внутриутробной смерти?

Нет, приказы DCOA не требуются для сообщения о внутриутробной смерти.

▲ Вверх

Как получить разрешение на погребение в случае внутриутробной смерти?

Разрешения на погребение и транзит выдаются так же, как и свидетельства о смерти. Пожалуйста, свяжитесь с местным регистратором, чтобы узнать о требованиях к разрешению на захоронение.

▲ Верхние

Местные регистраторы

Будет ли автоматически назначен номер/дата локального файла? Будет ли TxEVER знать, что нужно присвоить номер в правильном формате (например, 02-0001 для первого рождения в 2018 году, но по-прежнему использовать следующий номер 2017 года, если произойдет рождение в 2017 году)?

Локальный номер файла будет автоматически назначен в правильном формате.

▲ Верх

Как будут распечатываться удаленные роды? Можем ли мы использовать короткую бумагу для выпуска (если она напечатана на 8,5×11 от TxEVER, а затем фотокопирована на бумагу)?

Удаленные роды будут распечатаны непосредственно из TxEVER на защищенной бумаге 8,5×11.

Обратите внимание, что, пока ваши новые заказы на ценную бумагу обрабатываются и доставляются, вы можете продолжать использовать свой текущий запас бумаги B6 для оформления удаленных родов в TxEVER.

▲ Верх

Операции удаленной выдачи отображаются как «Распечатанные», но это не так. Как мне это исправить?

Новые транзакции удаленной выдачи могут отображаться как «Напечатанные» после сохранения критериев поиска. Следуйте этим инструкциям, чтобы убедиться, что флажок «Выпуски из бумаги» не установлен.

Сообщение о смерти от COVID-19

В случае смерти от COVID-19 укажите COVID-19 в разделе «Причина смерти — часть I» на вкладке «Медицинская помощь 2».

Сообщите о других хронических состояниях, которые могли способствовать этому (например, ХОБЛ, астма) в разделе «Причина смерти — часть II» на вкладке «Медицина 2».

Сообщите о других хронических состояниях, которые могли способствовать этому (например, ХОБЛ, астма) в разделе «Причина смерти — часть II» на вкладке «Медицина 2».Руководство по сообщению о случаях смерти от COVID-19 (CDC)

Для естественной смерти BTP медицинскому сертификатору нужно только принять медицинское обозначение в TxEVER и выбрать «естественную» в качестве способа смерти. Медицинский удостоверяющий может вернуть и заполнить свидетельство о смерти в течение необходимых 5 дней после медицинского назначения.

Шаги для получения медицинского сертификата для разрешения на захоронение (PDF)

▲ Вверх

Локальные администраторы

Как мне создать учетную запись TxEVER?

Мы предлагаем eVideo и руководства пользователя для каждой роли заинтересованного лица, чтобы помочь вам настроить новую учетную запись пользователя.

Смотреть TxEVER: Добавление новых пользователей (YouTube).

Посмотреть руководства пользователя по управлению учетной записью:

- Регистраторы рождений

- Похоронные бюро

- Медицинские сертификаты

- Мировые судьи или медицинские эксперты

▲ Top

Будет ли подпись местного регистратора отображаться в протоколе?

В настоящее время подписи местного регистратора не будут печататься на местных записях.

Пожалуйста, продолжайте подписывать их вручную.

Пожалуйста, продолжайте подписывать их вручную.▲ Вверх

В нерабочее время можно ли предоставить сотруднику(ам) полиции доступ для принятия/выдачи записей о смерти для BTP?

Только персоналу записи актов гражданского состояния с полномочиями на TxEVER будет разрешено выдавать электронные BTP.

▲ Вверх

Будет ли каждый пользователь TxEVER получать PIN-код или только те, у кого есть безопасность, могут вводить запись о рождении?

Пин # выдается пользователям TxEVER при регистрации в качестве нового пользователя. PIN-код выдается по умолчанию всем пользователям, но TxEVER принимает PIN-код только от пользователей с правами сертификации и/или подписи.

▲ Top

Системные требования

VSS рекомендует следующие минимальные требования к программному и аппаратному обеспечению.

Программное обеспечение

Поддерживаемые операционные системы для настольных ПК Минимум необходимых интернет-браузеров 1,2 Минимальная требуемая среда выполнения Java, сборка - Windows 7 и 8.

1

1

(32- или 64-разрядная версия с пакетом обновления 1) - Windows 10 (32- или 64-разрядная)

Рекомендуется 64-разрядная версия - Mac Os X версии 10.10 или выше

- Internet Explorer 11

Рекомендуется - Версия Chrome 30

- Версия Firefox 45

- Версия Safari 9.0

- Сборка 1.7.0_11

Поддерживаемые мобильные операционные системы Минимум необходимых интернет-браузеров Минимальная требуемая версия Java Apple iOS версии 9.0 или выше Safari версии 9.0 Н/Д Версия Android 6.0 или выше Chrome версии 54.0 Н/Д 1 Клиентские браузеры должны быть настроены на использование TLS 1.2.

2 Microsoft Edge еще не поддерживает многие веб-сайты и веб-приложения и не имеет режима совместимости, позволяющего запускать TxEVER.

Internet Explorer автоматически открывается, когда пользователь переходит на один из перечисленных сайтов с помощью Edge.

Internet Explorer автоматически открывается, когда пользователь переходит на один из перечисленных сайтов с помощью Edge.▲ Top

Плагин TxEVER Gen Print

Плагин Gen Print — это программный плагин, который действует как связующее звено между TxEVER и периферийными устройствами через принтеры, сканеры, планшеты для подписи и сканеры штрих-кодов.

Локальным регистраторам требуется удаленная выдача сертификатов. Однако плагин НЕ требуется для открытия или печати PDF-файлов из TxEVER.

Для Windows 10 Версия 2.0.11 (последняя версия) Для Mac OS X Версия 2.0.11 (последняя версия) При использовании портативного вычислительного устройства (например, ноутбука, Palm Pilot, BlackBerry, USB-устройств и т. д.) для доступа к данным агентства вы должны принять меры предосторожности, чтобы гарантировать, что мобильные вычисления не поставят под угрозу безопасность используемых систем.

или данные в нем. Чтобы обеспечить безопасность устройства, внедрите один или оба следующих стандарта:

или данные в нем. Чтобы обеспечить безопасность устройства, внедрите один или оба следующих стандарта:- Требуется экран входа в систему с защитой паролем для мобильного оборудования.

- Механизм для шифрования важных для бизнеса или конфиденциальных данных (PII или PHI). При необходимости используйте шифрование всего диска, например PGP (например, ноутбуки, планшеты, настольные компьютеры)

Install Gen Print

- Обновите все браузеры (Internet Explorer, Chrome, Firefox, Safari) до последней версии.

- Обновите Java до последней версии. (32-разрядная для Windows / 64-разрядная для Mac)

- Загрузить подключаемый модуль TxEVER Gen Print

- Очистите кеш в вашем браузере(ах).

- Установите подключаемый модуль Gen Print от имени локального администратора .

- Запустите любой браузер и разрешите подключение к Gen Print Plugin.

(Выберите «Запомнить это решение», чтобы вам не приходилось постоянно отвечать на вопрос. )

) - Для получения полных инструкций загрузите Инструкции по установке и устранению неполадок подключаемого модуля Gen Print.

Обновления версии подключаемого модуля Gen Print

Системный администратор должен выполнить следующие шаги, чтобы убедиться, что пользователи обновлены до последней версии.

- Перейдите в Панель управления / Удалить программы

- Найдите подключаемый модуль Gen Print и удалите его

- Удалить все файлы в папке C:\Users\{ваш идентификатор входа в систему}\AppData\Roaming\gen\

- Загрузите и установите Gen Print Plugin 2.0.11

- Очистите кеш в вашем браузере(ах).

- Перезапустите браузер и перейдите к TxEVER. Убедитесь, что подключаемый модуль Gen Print 2.0.11 подключен.

- Откроется новое всплывающее окно с надписью «Проверено», а не «Ненадежно» в теле сообщения, установите флажок «Запомнить это решение» и нажмите «Разрешить».

- Проверка/сброс настроек принтера в разделе «Утилиты»

▲ Верх

Аппаратное обеспечение

Требования к ПК конечного пользователя

Процессор Кэш L2 Intel 2,4 ГГц 4 МБ Количество процессоров 2 или выше Операционная система Microsoft Windows 7 или выше (64-разрядная версия) Стандартная память 8 ГБ Основной жесткий диск 120 ГБ SATA 3,0 ГБ/с Серверное программное обеспечение и программное обеспечение «настольный клиент» IE 11/Firefox 45.  0 или выше, Adobe Reader 10.0 или выше, JRE 1.8.0 или выше, дополнительно Excel для отчетов.

0 или выше, Adobe Reader 10.0 или выше, JRE 1.8.0 или выше, дополнительно Excel для отчетов.Требования Mac для конечных пользователей

Процессор Двухъядерный 2,2 ГГц Количество процессоров 2 Операционная система OS X 10.10 и выше Стандартная память 8 ГБ Основной жесткий диск Флэш-накопитель 128 ГБ Серверное программное обеспечение и программное обеспечение «настольный клиент» Safari 9.0 или выше, JRE 8 Update 25 или выше, Adobe Reader 11.0.11 или выше, дополнительно Excel для отчетов. ▲ Top

Сканер (если в настоящее время используется в вашем офисе)

- Разрешение на входе не менее 300 ppi0010

- Область сканирования 8,5 X 14

- USB-подключение

- TWAIN-совместимый интерфейс/протокол

▲ Верх

Принтер

Для печати на сертифицированной защищенной бумаге требуется высокоскоростной лазерный принтер.

▲ Top

Блокноты для подписи (дополнительно)

VS может гарантировать, что Topaz TL 460 будет совместим с TxEVER. Другие модели планшетов для подписи, отвечающие следующим требованиям, могут или не могут работать с системой.

Тип датчика Сенсорный экран 3-го поколения Тип ручки Прочное пассивное перо без батареи Разрешение ввода программируемый ppi Зона подписи 4,4″ X 1,3″ Возможность аутентификации Данные .SIG криминалистического качества, которые можно проверить и аутентифицировать с помощью программного обеспечения. ▲ Top

Защита трафика в Cloud Foundry

Последнее обновление страницы:

В этом разделе описываются варианты защиты HTTP-трафика в развертывании Cloud Foundry с помощью сертификатов TLS.

Вы можете настроить место, где ваше развертывание завершает TLS, в зависимости от ваших потребностей и ограничений сертификата.

Вы можете настроить место, где ваше развертывание завершает TLS, в зависимости от ваших потребностей и ограничений сертификата.Поддержка протокола

Гороутер поддерживает только запросы HTTP/HTTPS. Дополнительные сведения о функциях, поддерживаемых Gorouter, см. в разделе HTTP-маршрутизация.

Чтобы защитить не-HTTP-трафик по TCP-маршрутизации, отключите TLS в балансировщике нагрузки или в приложении. Дополнительные сведения см. в разделе Включение TCP-маршрутизации.

Параметры завершения TLS для маршрутизации HTTP

Существует несколько вариантов завершения TLS для HTTP-трафика. Вы можете завершить TLS на Gorouter, балансировщике нагрузки или на обоих.

В следующей таблице приведены варианты завершения TLS и варианты, которые следует выбрать для вашего развертывания.

Если к вам относится следующее: Затем настройте завершение TLS по адресу: .

Связанная тема и процедура настройки - Вам нужен оптимальный баланс производительности и безопасности, и

- Вы хотите внести минимальные изменения в свой балансировщик нагрузки, или

- Вы развертываете Cloud Foundry на AWS.

Сведения об ограничениях AWS см. в разделе Поддержка набора шифров TLS с помощью AWS ELB.

Сведения об ограничениях AWS см. в разделе Поддержка набора шифров TLS с помощью AWS ELB.

Только горутер Завершение TLS только на Gorouter - Требуется завершение TLS на балансировщике нагрузки или

- Вам нужен наивысший уровень безопасности и

- Вы не возражаете против немного менее производительного развертывания.

Балансировщик нагрузки и Gorouter Завершение TLS в Load Balancer и Gorouter - Требуется завершение TLS на балансировщике нагрузки, и

- Вы предпочитаете незашифрованный трафик между Load Balancer и Gorouter.

Только балансировщик нагрузки Завершение TLS только на балансировщике нагрузки Требования к сертификату

Следующие требования применяются к сертификатам, которые вы используете для защиты трафика в Cloud Foundry:

Необходимо получить хотя бы один сертификат TLS для вашей среды.

- В производственной среде используйте подписанный сертификат TLS (доверенный) от известного центра сертификации (ЦС).

- В среде разработки или тестирования можно использовать доверенный сертификат ЦС или самозаверяющий сертификат. Вы можете создать самоподписанный сертификат с помощью

opensslили аналогичного инструмента.

Сертификаты, используемые в Cloud Foundry, должны быть закодированы в формате PEM.

Gorouter поддерживает взаимный TLS и проверяет цепочку сертификатов, предоставленную клиентом, на соответствие своим сертификатам CA, если таковой предоставляется в подтверждении TLS, но не требует этого. В зависимости от того, решите ли вы завершать работу как на балансировщике нагрузки, так и на Gorouter, или только на Gorouter, сертификат клиента может быть сертификатом балансировщика нагрузки или исходного клиента.

Сертификат на Gorouter должен быть связан с правильным именем хоста, чтобы HTTPS мог проверить запрос.

Если групповые сертификаты не поддерживаются для некоторых или всех ваших доменов, настройте запросы на завершение только в балансировщике нагрузки. В этом типе развертывания балансировщик нагрузки передает незашифрованный трафик на Gorouter. В результате вам не нужно повторно выпускать и переустанавливать сертификаты на Gorouter для каждого приложения или зоны безопасности UAA.

Сертификаты расширенной проверки (EV) поддерживают несколько имен хостов, например SAN, но не поддерживают подстановочные знаки. Поскольку Gorouter не тестировался с сертификатами EV, если требуются сертификаты EV, завершите TLS только на балансировщике нагрузки.

Учитывая динамичный и многопользовательский характер Cloud Foundry, Cloud Foundry настоятельно рекомендует использовать подстановочные домены, чтобы избежать необходимости добавления дополнительного сертификата для каждого приложения.

Для поддержки TLS v1.3 убедитесь, что вы используете сертификаты, сгенерированные с ключом длиной более 512 бит.

Несколько сертификатов

Для поддержки пользовательских доменов в Cloud Foundry оператор должен настроить Gorouter с сертификатом, представляющим домен. Cloud Foundry рекомендует операторам добавлять новый сертификат вместо повторной выдачи одного сертификата при добавлении поддержки TLS для дополнительного домена. Использование нескольких сертификатов повышает безопасность, поскольку не позволяет клиентам обнаруживать все пользовательские домены приложений, работающих на платформе Cloud Foundry.

Gorouter поддерживает SNI и может быть настроен с использованием нескольких сертификатов, каждый из которых может дополнительно включать подстановочные знаки и альтернативные имена. Гороутер использует SNI для определения правильного сертификата для представления в рукопожатии TLS. Он требует, чтобы клиенты поддерживали протокол SNI, отправляя имя сервера вне полезной нагрузки зашифрованного запроса. Для клиентов, не поддерживающих SNI, Gorouter предоставляет сертификат по умолчанию.

По умолчанию используется первая пара ключей сертификата в конфигурации Gorouter.

По умолчанию используется первая пара ключей сертификата в конфигурации Gorouter.Гороутер решает, какой сертификат предоставить при рукопожатии TLS, следующим образом:

Если клиент предоставляет заголовок SNI с именем сервера, которое соответствует сконфигурированной паре ключей сертификата, Gorouter возвращает соответствующий сертификат.

Если клиент предоставляет заголовок SNI с именем сервера, которое не соответствует сконфигурированной паре ключей сертификата, Gorouter возвращает сертификат по умолчанию.

Первая указанная пара ключей сертификата используется по умолчанию.

Gorouter поддерживает сертификаты RSA и ECDSA в кодировке PEM. Если требуется цепочка сертификатов, порядок должен быть следующим: первичный сертификат, промежуточный сертификат, затем корневой сертификат.

Как настроить несколько пар ключей сертификата

Чтобы настроить несколько сертификатов HTTPS для Cloud Foundry, укажите эти пары ключей сертификата в свойстве

router.. tls_pem

tls_pem Ниже приведен пример настройки двух пар ключей сертификата с использованием

маршрутизатор.tls_pemсвойств: маршрутизатор: tls_pem: - cert_chain: | -----НАЧАТЬ СЕРТИФИКАТ----- MIIFDjBABgkqhkiG9w0BBQ0wMzAbBgkqhkiG9w0BBQwwDg MBQGCCqGSIb3DQMHBAgD1kGN4ZslJgSCBMi1xk9jhlPxPc 9g73NQbtqZwI+9X5OhpSg/2ALxlCCjbqvzgSu8gfFZ4yo+ А.... МНОГО ТАКИХ СТРОК.... X0R+meOaudPTBxoSgCCM51poFgaqt4l6VlTN4FRpj+c/Wc blK948UAda/bWVmZjXfY4Tztah0CuqlAldOQBzu8TwE7WD H0ga/iLNvWYexG7FHLRiq5hTj0g9mUPEbeTXupPtOkTEb/0 ГЭ = ----КОНЕЦ СЕРТИФИКАТА----- закрытый_ключ: | -----НАЧАТЬ ПРИМЕР ЗАШИФРОВАННОГО ЗАКРЫТОГО КЛЮЧА----- MIIFDjBABgkqhkiG9w0BBQ0wMzAbBgkqhkiG9w0BBQwwDg MBQGCCqGSIb3DQMHBAgD1kGN4ZslJgSCBMi1xk9jhlPxPc 9g73NQbtqZwI+9X5OhpSg/2ALxlCCjbqvzgSu8gfFZ4yo+ А.... МНОГО ТАКИХ СТРОК.... X0R+meOaudPTBxoSgCCM51poFgaqt4l6VlTN4FRpj+c/Wc blK948UAda/bWVmZjXfY4Tztah0CuqlAldOQBzu8TwE7WD H0ga/iLNvWYexG7FHLRiq5hTj0g9mUPEbeTXupPtOkTEb/0 ГЭ = -----КОНЕЦ ПРИМЕРА ЗАШИФРОВАННОГО ЧАСТНОГО КЛЮЧА----- - cert_chain: | -----НАЧАТЬ СЕРТИФИКАТ----- MIIDXTCCAkWgAwIBAgIJAJC1HiIAZAiIMA0GCSqGSIb3Df BAYTAkFVMRMwEQYDVQQIDApTb21lLVN0YXRlMSEwHwYDVx AWRnaXRzIFB0eSBMdGQwHhcNMTExMjMxMDg1OTQ0WhcNMT А. ... МНОГО ТАКИХ СТРОК....

JjyzfN746vaInA1KxYEeI1Rx5KXY8zIdj6a7hhphpj2E04

C3Fayua4DRHyZOLmlvQ6tICHY0ClXXuefbmVSDeUHwc8YU

B7xxt8BVc69rLeHV15A0qyx77CLSj3tCx2IUXVqRs5mlSb

вА==

-----КОНЕЦ СЕРТИФИКАТА-----

закрытый_ключ: |

-----НАЧАТЬ ПРИМЕР ЗАШИФРОВАННОГО ЗАКРЫТОГО КЛЮЧА-----

MIIFDjBABgkqhkiG9w0BBQ0wMzAbBgkqhkiG9w0BBQwwDg

MBQGCCqGSIb3DQMHBAgD1kGN4ZslJgSCBMi1xk9jhlPxPc

9g73NQbtqZwI+9X5OhpSg/2ALxlCCjbqvzgSu8gfFZ4yo+

А.... МНОГО ТАКИХ СТРОК....

X0R+meOaudPTBxoSgCCM51poFgaqt4l6VlTN4FRpj+c/Wc

blK948UAda/bWVmZjXfY4Tztah0CuqlAldOQBzu8TwE7WD

H0ga/iLNvWYexG7FHLRiq5hTj0g9МУПЕБЕТЕКСУПТОКТЕБ/0

ГЭ =

-----КОНЕЦ ПРИМЕРА ЗАШИФРОВАННОГО ЧАСТНОГО КЛЮЧА-----

... МНОГО ТАКИХ СТРОК....

JjyzfN746vaInA1KxYEeI1Rx5KXY8zIdj6a7hhphpj2E04

C3Fayua4DRHyZOLmlvQ6tICHY0ClXXuefbmVSDeUHwc8YU

B7xxt8BVc69rLeHV15A0qyx77CLSj3tCx2IUXVqRs5mlSb

вА==

-----КОНЕЦ СЕРТИФИКАТА-----

закрытый_ключ: |

-----НАЧАТЬ ПРИМЕР ЗАШИФРОВАННОГО ЗАКРЫТОГО КЛЮЧА-----

MIIFDjBABgkqhkiG9w0BBQ0wMzAbBgkqhkiG9w0BBQwwDg

MBQGCCqGSIb3DQMHBAgD1kGN4ZslJgSCBMi1xk9jhlPxPc

9g73NQbtqZwI+9X5OhpSg/2ALxlCCjbqvzgSu8gfFZ4yo+

А.... МНОГО ТАКИХ СТРОК....

X0R+meOaudPTBxoSgCCM51poFgaqt4l6VlTN4FRpj+c/Wc

blK948UAda/bWVmZjXfY4Tztah0CuqlAldOQBzu8TwE7WD

H0ga/iLNvWYexG7FHLRiq5hTj0g9МУПЕБЕТЕКСУПТОКТЕБ/0

ГЭ =

-----КОНЕЦ ПРИМЕРА ЗАШИФРОВАННОГО ЧАСТНОГО КЛЮЧА-----

Поддержка набора шифров TLS

Некоторые компоненты Cloud Foundry, такие как Gorouter, поддерживают дополнительные наборы шифров TLS для поддержки старых клиентов. Из соображений безопасности настройте только те наборы шифров TLS, которые необходимы для вашего развертывания.

Наборы шифров Gorouter по умолчанию

По умолчанию Gorouter поддерживает следующие наборы шифров TLS:

Версия TLS RFC OpenSSL 1,2 TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 ЭКДХЭ-РСА-АЕС128-ГСМ-ША256 1,2 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ЭКДХЭ-RSA-AES256-GCM-SHA384 1,3 TLS_AES_128_GCM_SHA256 ТЛС13-АЭС-128-ГСМ-ША256 1,3 TLS_AES_256_GCM_SHA384 TLS13-AES-256-GCM-SHA384 1,3 TLS_CHACHA20_POLY1305_SHA256 ТЛС13-ЧАЧА20-ПОЛИ1305-ША256 Наборы шифров по умолчанию можно переопределить, изменив свойства манифеста

router.cipher_suitesиrouter.min_tls_versionBOSH.Набор шифров TLS, поддерживаемый балансировщиками нагрузки AWS

Классические балансировщики нагрузки AWS

(ранее называвшиеся ELB) поддерживают настройку наборов шифров только для интерфейсных подключений с клиентами.

При настройке классических балансировщиков нагрузки для пересылки запросов на Gorouters через TLS операторы могут столкнуться с ошибкой 9.0864 Ошибка Cipher Suite Mismatch . Это связано с тем, что наборы шифров, поддерживаемые классическими балансировщиками нагрузки для рукопожатий TLS с серверными частями (в данном случае Gorouter), являются жестко запрограммированными, недокументированными и не поддерживают наборы шифров по умолчанию Gorouter.

При настройке классических балансировщиков нагрузки для пересылки запросов на Gorouters через TLS операторы могут столкнуться с ошибкой 9.0864 Ошибка Cipher Suite Mismatch . Это связано с тем, что наборы шифров, поддерживаемые классическими балансировщиками нагрузки для рукопожатий TLS с серверными частями (в данном случае Gorouter), являются жестко запрограммированными, недокументированными и не поддерживают наборы шифров по умолчанию Gorouter.Завершение TLS можно настроить одним из следующих способов:

Настройка прослушивателей Classic Load Balancer в режиме TCP. Это позволяет TCP-соединениям от клиентов проходить через классический балансировщик нагрузки к горутерам через порт 443. В этой конфигурации горутеры являются первой точкой завершения TLS.

Если вам требуется завершение TLS на балансировщике нагрузки AWS в дополнение к завершению на Gorouter, используйте балансировщики нагрузки приложений AWS (ALB), которые поддерживают наборы шифров по умолчанию Gorouter.

TLS v1.3

Вы не можете настроить комплекты шифров для TLS v1.3. Gorouter поддерживает только значения по умолчанию, перечисленные в Default Gorouter Cipher Suites.

Примечание: Для поддержки TLS v1.3 убедитесь, что Gorouter настроен с использованием сертификатов, сгенерированных с ключом длиной более 512 бит.

TLS v1.2

Следующие наборы шифров дополнительно поддерживаются только для TLS v1.2:

RFC OpenSSL TLS_RSA_WITH_AES_128_GCM_SHA256 АЭС128-ГКМ-ША256 TLS_RSA_WITH_AES_256_GCM_SHA384 АЭС256-ГКМ-ША384 TLS_ECDHE_ECDSA_WITH_RC4_128_SHA ECDHE-ECDSA-RC4-SHA TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA ЭКДХЭ-ЭКДСА-АЕС128-ША TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA ЭКДХЭ-ЭКДСА-АЕС256-ША TLS_ECDHE_RSA_WITH_RC4_128_SHA ECDHE-RSA-RC4-SHA TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA ECDHE-RSA-DES-CBC3-SHA TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA ЭКДХЭ-РСА-АЕС128-ША TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA ЭКДХЭ-РСА-АЕС256-ША TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 ЭКДХЭ-РСА-АЕС128-ГСМ-ША256 TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256 ECDHE-ECDSA-AES128-GCM-SHA256 TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ЭКДХЭ-RSA-AES256-GCM-SHA384 TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384 ЭКДХЭ-ECDSA-AES256-GCM-SHA384 TLS_RSA_WITH_AES_128_CBC_SHA256 АЭС128-ША256 TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256 ЭКДХЭ-ЭКДСА-АЕС128-ША256 TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 ЭКДХЭ-РСА-АЕС128-ША256 TLS_ECDHE_RSA_WITH_CHACHA20_POLY1305 ЭКДХЭ-РСА-ЧАЧА20-ПОЛИ1305 TLS_ECDHE_ECDSA_WITH_CHACHA20_POLY1305 ЭКДХЭ-ЭКДСА-ЧАЧА20-ПОЛИ1305 TLS v1.

0 и v1.1

0 и v1.1Следующие наборы шифров дополнительно поддерживаются только для TLS v1.0 и TLS v1.1:

RFC OpenSSL TLS_RSA_WITH_RC4_128_SHA RC4-ША TLS_RSA_WITH_3DES_EDE_CBC_SHA ДЕС-CBC3-SHA TLS_RSA_WITH_AES_128_CBC_SHA АЭС128-ША TLS_RSA_WITH_AES_256_CBC_SHA АЭС256-ША Наборы шифров по умолчанию можно переопределить, изменив свойства манифеста

router.cipher_suitesиrouter.min_tls_versionBOSH.Дополнительные сведения о поддерживаемых шифрах см. в разделе «Константы Golang» в репозитории Golang на GitHub и «Шифры» в документации OpenSSL.

Примечание. Шифры ECDSA требуют сертификата и ключа для DSA, в отличие от RSA.

Взаимная аутентификация с клиентами

Gorouter поддерживает проверку клиентских сертификатов в рукопожатиях TLS с клиентами, также известную как взаимная проверка подлинности.

Операторы могут выбирать, будет ли Gorouter запрашивать клиентские сертификаты, а при запросе сертификатов — требовать их или нет.

Операторы могут выбирать, будет ли Gorouter запрашивать клиентские сертификаты, а при запросе сертификатов — требовать их или нет.По умолчанию Gorouter запрашивает, но не требует клиентские сертификаты в рукопожатиях TLS.

Операторы могут изменить это поведение с помощью свойства

router.client_cert_validation. Это свойство принимает следующие значения:-

нет: Gorouter не запрашивает клиентские сертификаты в рукопожатиях TLS, поэтому клиенты не будут предоставлять их, и проверка клиентских сертификатов не происходит. Этот параметр несовместим с конфигурациями XFCCforwarded_client_cert: forwardилиforwarded_client_cert: sanitize_set, поскольку эти параметры требуют взаимной аутентификации. -

запрос: Gorouter запрашивает клиентские сертификаты в рукопожатиях TLS. Рукопожатие завершится ошибкой, если сертификат клиента не подписан ЦС, настроенным вrouter.ca_certs. Это конфигурация по умолчанию.

Это конфигурация по умолчанию. -

требуют: Gorouter запрашивает клиентские сертификаты в рукопожатиях TLS. Рукопожатие завершится ошибкой, если сертификат клиента не предоставлен или если сертификат клиента не подписан ЦС, которому доверяет Гороутер.

Поведение, управляемое этим свойством, является глобальным; он применяется ко всем запросам, полученным настроенными таким образом горутерами.

Если Gorouter является первой точкой завершения TLS (ваш балансировщик нагрузки не завершает TLS и передает запрос в Gorouter по TCP), рассмотрите следующее:

- Только вариант

нетследует использовать для Гораутеров, получающих запросы для системного домена. Многие клиенты API-интерфейсов платформы CF не представляют клиентские сертификаты в рукопожатиях TLS, поэтому первая точка завершения TLS для запросов к системному домену не должна их запрашивать. - Все параметры могут использоваться для Гораутеров, получающих запросы только для доменов приложений, например, когда выделенные маршрутизаторы используются для Сегмента изоляции.

- Опции

запросиrequireзаставит браузеры предлагать пользователям выбрать сертификат, если браузер еще не настроен с использованием сертификата, подписанного одним из центров сертификации, настроенных вrouter.ca_certs.

Если Gorouter не является первой точкой завершения TLS, это свойство можно использовать для защиты связи между Load Balancer и Gorouter. Gorouter должен быть настроен с CA, используемым для подписи сертификата клиента, который будет представлять балансировщик нагрузки, используя

router.ca_certs.Завершение TLS только на Gorouter

В этой конфигурации балансировщик нагрузки вообще не прерывает TLS для доменов Cloud Foundry. Вместо этого он проходит через базовое TCP-соединение с Gorouter.

Cloud Foundry рекомендует этот более производительный вариант, устанавливающий и разрывающий одно соединение TLS.

На следующей диаграмме показана связь между клиентом, подсистемой балансировки нагрузки, Gorouter и приложением.

Трафик проходит от зашифрованного клиента к балансировщику нагрузки, к маршрутизатору, и трафик завершается в приложении.

Трафик между балансировщиком нагрузки и Gorouter шифруется только в том случае, если зашифрован запрос клиента.Примечание. Трафик между Gorouter и приложением шифруется с помощью TLS, если только не используется стволовая ячейка Windows.

Если вы завершаете TLS только на Gorouter, ваш балансировщик нагрузки не отправляет заголовки HTTP.

Гороутер добавляет 9Заголовки 0864 X-Forwarded-For и

X-Forwarded-Protoдля запросов, пересылаемых приложениям и системным компонентам платформы.X-Forwarded-Forустанавливается на IP-адрес источника. В зависимости от поведения вашего балансировщика нагрузки, это может быть IP-адрес вашего балансировщика нагрузки. Чтобы Gorouter доставлял IP-адрес клиента приложениям, настройте балансировщик нагрузки на пересылку IP-адреса клиента или настройте балансировщик нагрузки на отправку IP-адреса клиента с использованием протокола PROXY.

X-Forwarded-Protoпредоставляет схему HTTP-запроса от клиента. Схема — HTTP, если клиент сделал запрос на порт 80 (незашифрованный), или HTTPS, если клиент сделал запрос на порт 443 (зашифрованный). Gorouter очищает заголовокX-Forwarded-Protoна основе настроек свойств манифестаrouter.sanitize_forwarded_protoиrouter.force_forwarded_proto_httpsследующим образом:router.sanitize_forwarded_proto: правдаиrouter.force_forwarded_proto_https: true: Gorouter устанавливает значение заголовкаX-Forwarded-ProtoнаHTTPSв запросах, пересылаемых на серверные части.router.sanitize_forwarded_proto: trueиrouter.force_forwarded_proto_https: false: Gorouter удаляет заголовокX-Forwarded-Proto, если он присутствует в запросах от клиентов переднего плана. Когда запрос получен на порт 80 (незашифрованный), горутер устанавливает значение этого заголовка вHTTPв запросах, пересылаемых на серверные части. Когда запрос получен на порт 443 (зашифрованный), Gorouter устанавливает значение этого заголовка в

Когда запрос получен на порт 443 (зашифрованный), Gorouter устанавливает значение этого заголовка в HTTPS.router.sanitize_forwarded_proto: falseиrouter.force_forwarded_proto_https: true: Gorouter проходит через заголовок, полученный от балансировщика нагрузки, без изменений.router.sanitize_forwarded_proto: ложьиrouter.force_forwarded_proto_https: ложь: Gorouter проходит через заголовок, полученный от балансировщика нагрузки, без изменений.

Примечание. Если вы настроили TLS для завершения только на Gorouter, Cloud Foundry рекомендует установить

router.sanitize_forwarded_proto: trueиrouter.force_forwarded_proto_https: falseдля защиты от подмены заголовков.Дополнительные сведения о заголовках HTTP в Cloud Foundry см. в разделе Заголовки HTTP в Маршрутизация HTTP 9.0465 . Сведения о настройке пересылки клиентских сертификатов см.

в разделе Пересылка клиентского сертификата в приложения в HTTP-маршрутизации .

в разделе Пересылка клиентского сертификата в приложения в HTTP-маршрутизации .Процедура: Только горутер

Чтобы включить эту конфигурацию, выполните следующие действия:

- Настройте балансировщик нагрузки для передачи запросов от клиента к Gorouter.

Вставьте сертификаты в манифест развертывания для Gorouter:

- Откройте манифест выпуска в предпочитаемом вами текстовом редакторе.

- Скопируйте содержимое вашей цепочки сертификатов и закрытый ключ, связанный с вашим сертификатом, в поле

properties.router.tls_pem. Установить

enable_sslнаtrue.свойств: маршрутизатор: tls_pem: - cert_chain: | -----НАЧАТЬ СЕРТИФИКАТ----- SSL_CERTIFICATE_SIGNED_BY_PRIVATE_KEY -----КОНЕЦ СЕРТИФИКАТА----- закрытый_ключ: | -----НАЧАТЬ ПРИМЕР ЗАКРЫТОГО КЛЮЧА RSA----- RSA_PRIVATE_KEY -----КОНЕЦ ПРИМЕРА ЗАКРЫТОГО КЛЮЧА RSA----- enable_ssl: правда

Завершение TLS только на балансировщике нагрузки

В этой конфигурации ваш балансировщик нагрузки завершает TLS и передает незашифрованный трафик на Gorouter, который направляет его в ваше приложение.

Трафик между балансировщиком нагрузки и Gorouter не шифруется.

Трафик между балансировщиком нагрузки и Gorouter не шифруется.Cloud Foundry рекомендует этот вариант, если вы не можете использовать сертификаты SAN и если вам не требуется шифрование трафика между балансировщиком нагрузки и Gorouter.

На следующей диаграмме показана связь между клиентом, подсистемой балансировки нагрузки, Gorouter и приложением.

Трафик начинается с зашифрованного клиента, проходит через подсистему балансировки нагрузки к маршрутизатору и завершается в приложении. Трафик не шифруется после балансировщика нагрузки.

Примечание. Трафик между Gorouter и приложением шифруется с помощью TLS, если только не используется стволовая ячейка Windows.

Если вы завершаете TLS на балансировщике нагрузки, вы также должны настроить балансировщик нагрузки для добавления

X-Forwarded-ForиX-Forwarded-ProtoHTTP-заголовки к HTTP-трафику, который он передает на Gorouter.Дополнительные сведения о заголовках HTTP в Cloud Foundry см.

в разделе Заголовки HTTP в Маршрутизация HTTP . Если вы настраиваете пересылку клиентских сертификатов, см. раздел Пересылка клиентского сертификата в приложения в HTTP-маршрутизация .

в разделе Заголовки HTTP в Маршрутизация HTTP . Если вы настраиваете пересылку клиентских сертификатов, см. раздел Пересылка клиентского сертификата в приложения в HTTP-маршрутизация .Процедура: только балансировщик нагрузки

Чтобы включить эту конфигурацию, необходимо выполнить следующие шаги:

- Добавьте свои сертификаты в балансировщик нагрузки и настройте его порт прослушивания. Процедуры различаются в зависимости от вашей инфраструктуры как услуги.

- Настройте балансировщик нагрузки для добавления заголовков

X-Forwarded-ForиX-Forwarded-Protoк клиентским запросам.

Завершение TLS на Load Balancer и Gorouter

В этой конфигурации устанавливаются два соединения TLS: одно от клиента к балансировщику нагрузки, а другое от балансировщика нагрузки к Gorouter. Эта конфигурация защищает весь трафик между балансировщиком нагрузки и Gorouter.

На следующей диаграмме показана связь между клиентом, подсистемой балансировки нагрузки, Gorouter и приложением.

Трафик начинается с зашифрованного клиента, проходит через балансировщик нагрузки к маршрутизатору и заканчивается в незашифрованном приложении. Трафик шифруется между клиентом и балансировщиком нагрузки, а также между балансировщиком нагрузки и маршрутизатором.

Этот вариант менее эффективен, но позволяет терминировать на балансировщике нагрузки, а также обеспечивать безопасный трафик между балансировщиком нагрузки и Gorouter.

Примечание. Трафик между Gorouter и приложением шифруется с помощью TLS, если только не используется стволовая ячейка Windows.

Руководство по сертификации

В этом сценарии развертывания применяются следующие рекомендации:

Сертификаты для доменов Cloud Foundry должны храниться на балансировщике нагрузки, а также на Gorouter.

Создайте сертификаты для вашего балансировщика нагрузки и Gorouter с разными ключами. Если ключ для сертификата на Gorouter скомпрометирован, то сертификат на балансировщике нагрузки не подвергается риску, и наоборот.

Если вы решите разместить только один сертификат на Gorouter и несколько на вашем балансировщике нагрузки, настройте свой балансировщик нагрузки, указав ЦС и имя хоста для проверки сертификата, размещенного на Gorouter.

О проверке имени хоста

Проверка имени хоста между балансировщиком нагрузки и Gorouter не требуется, если балансировщик нагрузки уже настроен с использованием IP-адреса Gorouter для правильной маршрутизации запроса.

Если балансировщик нагрузки использует разрешение DNS для маршрутизации запросов на горутеры, вам следует включить проверку имени хоста.

Если вы завершаете TLS на балансировщике нагрузки, вы должны настроить балансировщик нагрузки на добавление HTTP-заголовков

X-Forwarded-ForиX-Forwarded-Protoк запросам, которые он отправляет на Gorouter.Если вы завершаете работу TLS на балансировщике нагрузки, но он не поддерживает HTTP, то есть не может добавлять заголовки HTTP, существует обходной путь.

Этот обходной путь следует использовать только в том случае, если ваш балансировщик нагрузки не принимает незашифрованные запросы . Настройте балансировщик нагрузки для отправки IP-адреса клиента с использованием протокола PROXY и включите PROXY в Gorouter. Как

Этот обходной путь следует использовать только в том случае, если ваш балансировщик нагрузки не принимает незашифрованные запросы . Настройте балансировщик нагрузки для отправки IP-адреса клиента с использованием протокола PROXY и включите PROXY в Gorouter. Как Заголовок X-Forwarded-Protoудален, настройте Gorouter, чтобы принудительно установить для этого заголовка значение «HTTPS».Дополнительные сведения о заголовках HTTP в Cloud Foundry см. в разделе Заголовки HTTP в Маршрутизация HTTP . Если вы настраиваете пересылку клиентских сертификатов, см. раздел Пересылка клиентского сертификата в приложения в HTTP-маршрутизация .

Процедура: Балансировщик нагрузки и Gorouter

Чтобы включить эту конфигурацию, выполните следующие действия:

- Добавьте свои сертификаты в балансировщик нагрузки и настройте его порт прослушивания. Процедуры различаются в зависимости от вашей инфраструктуры как услуги.

Настройте балансировщик нагрузки для добавления заголовков

X-Forwarded-ForиX-Forwarded-Protoк клиентским запросам.Если балансировщик нагрузки не может быть настроен для предоставления заголовка

X-Forwarded-For, Гороутер будет добавлять его в запросы, пересылаемые приложениям и системным компонентам, для которых задан IP-адрес балансировщика нагрузки.Примечание . Если балансировщик нагрузки принимает незашифрованные запросы, он должен предоставить заголовок X-Forwarded-Proto. И наоборот, если балансировщик нагрузки не может быть настроен для отправки заголовка X-Forwarded-Proto, он не должен принимать незашифрованные запросы. В противном случае приложения и системные компоненты платформы, которые зависят от заголовка X-Forwarded-Proto для отклонения незашифрованных клиентских запросов, будут принимать незашифрованные запросы.

Вставьте сертификаты в манифест развертывания для Gorouter:

- Откройте манифест выпуска в предпочитаемом вами текстовом редакторе.

- Откройте манифест выпуска в предпочитаемом вами текстовом редакторе.

ru

ru ru)

ru) Краснодар

Краснодар gisca.ru)

gisca.ru) ru) г. Москва

ru) г. Москва

Найдите его, используя EBR #, или вы можете найти его в своей очереди неразрешенной работы «отклоненные записи».

Найдите его, используя EBR #, или вы можете найти его в своей очереди неразрешенной работы «отклоненные записи».

Этот процесс не изменился.

Этот процесс не изменился. Местные регистраторы по-прежнему несут ответственность за выдачу этих разрешений. Местные регистраторы могут использовать экран ввода общих данных о смерти, чтобы убедиться, что свидетельство о смерти находится в TxEVER.

Местные регистраторы по-прежнему несут ответственность за выдачу этих разрешений. Местные регистраторы могут использовать экран ввода общих данных о смерти, чтобы убедиться, что свидетельство о смерти находится в TxEVER. Дополнительную информацию см. в разделе часто задаваемых вопросов о внутриутробной смерти.

Дополнительную информацию см. в разделе часто задаваемых вопросов о внутриутробной смерти.

Сообщите о других хронических состояниях, которые могли способствовать этому (например, ХОБЛ, астма) в разделе «Причина смерти — часть II» на вкладке «Медицина 2».

Сообщите о других хронических состояниях, которые могли способствовать этому (например, ХОБЛ, астма) в разделе «Причина смерти — часть II» на вкладке «Медицина 2». Пожалуйста, продолжайте подписывать их вручную.

Пожалуйста, продолжайте подписывать их вручную. 1

1  Internet Explorer автоматически открывается, когда пользователь переходит на один из перечисленных сайтов с помощью Edge.

Internet Explorer автоматически открывается, когда пользователь переходит на один из перечисленных сайтов с помощью Edge. или данные в нем. Чтобы обеспечить безопасность устройства, внедрите один или оба следующих стандарта:

или данные в нем. Чтобы обеспечить безопасность устройства, внедрите один или оба следующих стандарта: )

) 0 или выше, Adobe Reader 10.0 или выше, JRE 1.8.0 или выше, дополнительно Excel для отчетов.

0 или выше, Adobe Reader 10.0 или выше, JRE 1.8.0 или выше, дополнительно Excel для отчетов.

Вы можете настроить место, где ваше развертывание завершает TLS, в зависимости от ваших потребностей и ограничений сертификата.

Вы можете настроить место, где ваше развертывание завершает TLS, в зависимости от ваших потребностей и ограничений сертификата. Сведения об ограничениях AWS см. в разделе Поддержка набора шифров TLS с помощью AWS ELB.

Сведения об ограничениях AWS см. в разделе Поддержка набора шифров TLS с помощью AWS ELB.

По умолчанию используется первая пара ключей сертификата в конфигурации Gorouter.

По умолчанию используется первая пара ключей сертификата в конфигурации Gorouter. tls_pem

tls_pem  ... МНОГО ТАКИХ СТРОК....

JjyzfN746vaInA1KxYEeI1Rx5KXY8zIdj6a7hhphpj2E04

C3Fayua4DRHyZOLmlvQ6tICHY0ClXXuefbmVSDeUHwc8YU

B7xxt8BVc69rLeHV15A0qyx77CLSj3tCx2IUXVqRs5mlSb

вА==

-----КОНЕЦ СЕРТИФИКАТА-----

закрытый_ключ: |

-----НАЧАТЬ ПРИМЕР ЗАШИФРОВАННОГО ЗАКРЫТОГО КЛЮЧА-----

MIIFDjBABgkqhkiG9w0BBQ0wMzAbBgkqhkiG9w0BBQwwDg

MBQGCCqGSIb3DQMHBAgD1kGN4ZslJgSCBMi1xk9jhlPxPc

9g73NQbtqZwI+9X5OhpSg/2ALxlCCjbqvzgSu8gfFZ4yo+

А.... МНОГО ТАКИХ СТРОК....

X0R+meOaudPTBxoSgCCM51poFgaqt4l6VlTN4FRpj+c/Wc

blK948UAda/bWVmZjXfY4Tztah0CuqlAldOQBzu8TwE7WD

H0ga/iLNvWYexG7FHLRiq5hTj0g9МУПЕБЕТЕКСУПТОКТЕБ/0

ГЭ =

-----КОНЕЦ ПРИМЕРА ЗАШИФРОВАННОГО ЧАСТНОГО КЛЮЧА-----

... МНОГО ТАКИХ СТРОК....

JjyzfN746vaInA1KxYEeI1Rx5KXY8zIdj6a7hhphpj2E04

C3Fayua4DRHyZOLmlvQ6tICHY0ClXXuefbmVSDeUHwc8YU

B7xxt8BVc69rLeHV15A0qyx77CLSj3tCx2IUXVqRs5mlSb

вА==

-----КОНЕЦ СЕРТИФИКАТА-----

закрытый_ключ: |

-----НАЧАТЬ ПРИМЕР ЗАШИФРОВАННОГО ЗАКРЫТОГО КЛЮЧА-----

MIIFDjBABgkqhkiG9w0BBQ0wMzAbBgkqhkiG9w0BBQwwDg

MBQGCCqGSIb3DQMHBAgD1kGN4ZslJgSCBMi1xk9jhlPxPc

9g73NQbtqZwI+9X5OhpSg/2ALxlCCjbqvzgSu8gfFZ4yo+

А.... МНОГО ТАКИХ СТРОК....

X0R+meOaudPTBxoSgCCM51poFgaqt4l6VlTN4FRpj+c/Wc

blK948UAda/bWVmZjXfY4Tztah0CuqlAldOQBzu8TwE7WD

H0ga/iLNvWYexG7FHLRiq5hTj0g9МУПЕБЕТЕКСУПТОКТЕБ/0

ГЭ =

-----КОНЕЦ ПРИМЕРА ЗАШИФРОВАННОГО ЧАСТНОГО КЛЮЧА-----

При настройке классических балансировщиков нагрузки для пересылки запросов на Gorouters через TLS операторы могут столкнуться с ошибкой 9.0864 Ошибка Cipher Suite Mismatch . Это связано с тем, что наборы шифров, поддерживаемые классическими балансировщиками нагрузки для рукопожатий TLS с серверными частями (в данном случае Gorouter), являются жестко запрограммированными, недокументированными и не поддерживают наборы шифров по умолчанию Gorouter.

При настройке классических балансировщиков нагрузки для пересылки запросов на Gorouters через TLS операторы могут столкнуться с ошибкой 9.0864 Ошибка Cipher Suite Mismatch . Это связано с тем, что наборы шифров, поддерживаемые классическими балансировщиками нагрузки для рукопожатий TLS с серверными частями (в данном случае Gorouter), являются жестко запрограммированными, недокументированными и не поддерживают наборы шифров по умолчанию Gorouter.

0 и v1.1

0 и v1.1 Операторы могут выбирать, будет ли Gorouter запрашивать клиентские сертификаты, а при запросе сертификатов — требовать их или нет.

Операторы могут выбирать, будет ли Gorouter запрашивать клиентские сертификаты, а при запросе сертификатов — требовать их или нет. Это конфигурация по умолчанию.

Это конфигурация по умолчанию.

Когда запрос получен на порт 443 (зашифрованный), Gorouter устанавливает значение этого заголовка в

Когда запрос получен на порт 443 (зашифрованный), Gorouter устанавливает значение этого заголовка в  в разделе Пересылка клиентского сертификата в приложения в HTTP-маршрутизации .

в разделе Пересылка клиентского сертификата в приложения в HTTP-маршрутизации . Трафик между балансировщиком нагрузки и Gorouter не шифруется.

Трафик между балансировщиком нагрузки и Gorouter не шифруется. в разделе Заголовки HTTP в Маршрутизация HTTP . Если вы настраиваете пересылку клиентских сертификатов, см. раздел Пересылка клиентского сертификата в приложения в HTTP-маршрутизация .

в разделе Заголовки HTTP в Маршрутизация HTTP . Если вы настраиваете пересылку клиентских сертификатов, см. раздел Пересылка клиентского сертификата в приложения в HTTP-маршрутизация .

Этот обходной путь следует использовать только в том случае, если ваш балансировщик нагрузки не принимает незашифрованные запросы . Настройте балансировщик нагрузки для отправки IP-адреса клиента с использованием протокола PROXY и включите PROXY в Gorouter. Как

Этот обходной путь следует использовать только в том случае, если ваш балансировщик нагрузки не принимает незашифрованные запросы . Настройте балансировщик нагрузки для отправки IP-адреса клиента с использованием протокола PROXY и включите PROXY в Gorouter. Как